![]() — Все документы — ГОСТы — ГОСТ Р ИСО/МЭК 15408-3-2013 ИНФОРМАЦИОННАЯ ТЕХНОЛОГИЯ. МЕТОДЫ И СРЕДСТВА ОБЕСПЕЧЕНИЯ БЕЗОПАСНОСТИ. КРИТЕРИИ ОЦЕНКИ БЕЗОПАСНОСТИ ИНФОРМАЦИОННЫХ ТЕХНОЛОГИЙ. Часть 3. КОМПОНЕНТЫ ДОВЕРИЯ К БЕЗОПАСНОСТИ

— Все документы — ГОСТы — ГОСТ Р ИСО/МЭК 15408-3-2013 ИНФОРМАЦИОННАЯ ТЕХНОЛОГИЯ. МЕТОДЫ И СРЕДСТВА ОБЕСПЕЧЕНИЯ БЕЗОПАСНОСТИ. КРИТЕРИИ ОЦЕНКИ БЕЗОПАСНОСТИ ИНФОРМАЦИОННЫХ ТЕХНОЛОГИЙ. Часть 3. КОМПОНЕНТЫ ДОВЕРИЯ К БЕЗОПАСНОСТИ

ГОСТ Р ИСО/МЭК 15408-3-2013 ИНФОРМАЦИОННАЯ ТЕХНОЛОГИЯ. МЕТОДЫ И СРЕДСТВА ОБЕСПЕЧЕНИЯ БЕЗОПАСНОСТИ. КРИТЕРИИ ОЦЕНКИ БЕЗОПАСНОСТИ ИНФОРМАЦИОННЫХ ТЕХНОЛОГИЙ. Часть 3. КОМПОНЕНТЫ ДОВЕРИЯ К БЕЗОПАСНОСТИ

Добавил:

Дата: [11.02.2017]

ГОСТ Р ИСО/МЭК 15408-3-2013 ИНФОРМАЦИОННАЯ ТЕХНОЛОГИЯ. МЕТОДЫ И СРЕДСТВА ОБЕСПЕЧЕНИЯ БЕЗОПАСНОСТИ. КРИТЕРИИ ОЦЕНКИ БЕЗОПАСНОСТИ ИНФОРМАЦИОННЫХ ТЕХНОЛОГИЙ. Часть 3. КОМПОНЕНТЫ ДОВЕРИЯ К БЕЗОПАСНОСТИ

Information technology. Security techniques. Evaluation criteria for IT security. Part 3. Security assurance requirements

Дата введения - 1 сентября 2014 г.

Взамен ГОСТ Р ИСО/МЭК 15408-3-2008

Введение

Международный стандарт ISO/IEC 15408:2008 был подготовлен Совместным техническим комитетом ISO/IEC JTC 1 "Информационные технологии", Подкомитетом SC 27 "Методы и средства обеспечения безопасности ИТ". Идентичный ISO/IEC 15408:2008 текст опубликован организациями - спонсорами проекта "Общие критерии" как "Общие критерии оценки безопасности информационных технологий".

Третья редакция стандарта отменяет и заменяет вторую редакцию (ISO/IEC 15408:2005), которая подверглась технической переработке.

ИСО/МЭК 15408, идентичный ISO/IEC 15408:2008, состоит из следующих частей под общим заголовком "Информационная технология. Методы и средства обеспечения безопасности. Критерии оценки безопасности информационных технологий":

Часть 1: Введение и общая модель;

Часть 2: Функциональные компоненты безопасности;

Часть 3: Компоненты доверия к безопасности.

Компоненты доверия к безопасности, которые определены в ИСО/МЭК 15408-3, являются основой для требований доверия к безопасности, отражаемых в профиле защиты (ПЗ) или в задании по безопасности (ЗБ).

Эти требования устанавливают стандартный способ выражения требований доверия для ОО. ИСО/МЭК 15408-3 представляет собой каталог компонентов, семейств и классов доверия. В ИСО/МЭК 15408-3 также определены критерии оценки для ПЗ и ЗБ и представлены оценочные уровни доверия для предопределенной в ИСО/МЭК 15408 шкалы доверия к ОО, которая называется Оценочные уровни доверия (ОУД).

Потенциальные пользователи данного международного стандарта включают потребителей, разработчиков и оценщиков безопасных продуктов ИТ. В ИСО/МЭК 15408-1 предоставлена дополнительная информация о целевой аудитории ИСО/МЭК 15408 (здесь и далее, если не указывается конкретная часть стандарта, то ссылка относится ко всем частям ИСО/МЭК 15408), а также по использованию ИСО/МЭК 15408 отдельными группами лиц, составляющими целевую аудиторию. Эти группы могут использовать данную часть ИСО/МЭК 15408 следующим образом:

a) Потребители могут использовать данную часть ИСО/МЭК 15408 при выборе компонентов для выражения требований доверия, чтобы удовлетворить цели безопасности, отраженные в ПЗ или ЗБ, и при определении требуемых уровней доверия к безопасности ОО;

b) Разработчики, которые при производстве ОО учитывают существующие или предполагаемые требования безопасности потребителей, могут обратиться к ИСО/МЭК 15408-3 при интерпретации изложения требований доверия и при определении подходов к обеспечению доверия к ОО;

c) Оценщики могут использовать требования доверия, определенные в ИСО/МЭК 15408-3, как обязательное изложение критериев оценки при определении доверия к ОО, а также при оценке ПЗ и ЗБ.

1. Область применения

Данная часть ИСО/МЭК 15408 определяет требования доверия ИСО/МЭК 15408 и включает оценочные уровни доверия (ОУД), определяющие шкалу для измерения доверия для ОО-компонентов, составные пакеты доверия (СоПД), определяющие шкалу для измерения доверия для составных ОО, отдельные компоненты доверия, из которых составлены уровни и пакеты доверия, а также критерии для оценки ПЗ и ЗБ.

2. Нормативные ссылки

Указанные в данном разделе документы являются необходимыми для применения настоящего стандарта. Для датированных ссылок используют только указанное издание. Для недатированных ссылок - последнее издание со всеми изменениями и дополнениями.

ИСО/МЭК 15408-1, Информационная технология. Методы и средства обеспечения безопасности. Критерии оценки безопасности информационных технологий. Часть 1: Введение и общая модель.

ИСО/МЭК 15408-2, Информационная технология. Методы и средства обеспечения безопасности. Критерии оценки безопасности информационных технологий. Часть 2: Функциональные компоненты безопасности.

3. Термины, определения, обозначения и сокращения

В настоящем стандарте применяются термины, определения, обозначения и сокращения, приведенные в ИСО/МЭК 15408-1.

4. Краткий обзор

4.1. Структура данной части ИСО/МЭК 15408

В разделе 5 дается описание парадигмы, используемой в требованиях доверия к безопасности в ИСО/МЭК 15408-3.

В разделе 6 описывается структура представления классов, семейств и компонентов доверия, оценочных уровней доверия и их взаимосвязь, структура составных пакетов доверия. Также дается характеристика классов и семейств доверия, представленных в разделах с 9 по 16.

В разделе 7 содержится подробное описание оценочных уровней доверия (ОУД).

В разделе 8 содержится подробное описание составных пакетов доверия (СоПД).

В разделах с 9 по 16 содержится подробное описание классов доверия ИСО/МЭК 15408-3.

Приложение A содержит дальнейшие пояснения и примеры понятий, связанных с классом "Разработка".

Приложение B содержит пояснение понятий, связанных с оценкой составного ОО и классом "Композиция".

Приложение C содержит краткое описание зависимостей между компонентами доверия.

Приложение D содержит перекрестные ссылки между ПЗ, семействами и компонентами класса "Оценка профиля защиты" (APE).

Приложение E содержит перекрестные ссылки между ОУД и компонентами доверия.

Приложение F содержит перекрестные ссылки между составными пакетами доверия (СоПД) и компонентами доверия.

Приложение ДА содержит сведения о соответствии ссылочных международных стандартов ссылочным национальным стандартам Российской Федерации.

5. Парадигма доверия ИСО/МЭК 15408

Цель данного раздела состоит в изложении основных принципов и подходов к установлению доверия к безопасности. Данный раздел позволит понять логику построения требований доверия в ИСО/МЭК 15408-3.

5.1. Основные принципы ИСО/МЭК 15408

Основные принципы ИСО/МЭК 15408 состоят в том, что следует четко сформулировать угрозы безопасности и положения политики безопасности организации, а достаточность предложенных мер безопасности должна быть продемонстрирована.

Более того, следует принять меры по уменьшению вероятности наличия уязвимостей, возможности их проявления (т.е. преднамеренного использования или непреднамеренной активизации), а также степени ущерба, который может явиться следствием проявления уязвимости. Дополнительно следует предпринять меры для облегчения последующей идентификации уязвимостей, а также по их устранению, ослаблению и/или оповещению об их использовании или активизации.

5.2. Подход к доверию

Основная концепция ИСО/МЭК 15408 - обеспечение доверия, основанное на оценке (активном исследовании) продукта ИТ, который должен соответствовать определенным критериям безопасности. Оценка была традиционным способом обеспечения доверия и являлась основой предшествующих критериев оценки. Для согласования с существующими подходами в ИСО/МЭК 15408 принят тот же самый основной принцип. В ИСО/МЭК 15408 предполагается, что проверку правильности документации и разработанного продукта ИТ будут проводить опытные оценщики, уделяя особое внимание области, глубине и строгости оценки.

В ИСО/МЭК 15408 не отрицаются и не комментируются относительные достоинства других способов получения доверия. Продолжаются исследования альтернативных путей достижения доверия. Если в результате этих исследований будут выявлены другие отработанные альтернативные подходы, то они могут в дальнейшем быть включены в ИСО/МЭК 15408, который структурно организован так, что предусматривает такую возможность.

5.2.1. Значимость уязвимостей

Предполагается, что имеются нарушители, которые будут стремиться активно использовать возможности нарушения политики безопасности как для получения незаконной выгоды, так и для выполнения незлонамеренных, но, тем не менее, опасных действий. Нарушители могут также случайно активизировать уязвимости безопасности, нанося вред организации. При необходимости обрабатывать чувствительную информацию и отсутствии в достаточной степени доверенных продуктов имеется значительный риск из-за отказов ИТ. Поэтому нарушения безопасности ИТ могут вызвать значительные потери.

Нарушения безопасности ИТ возникают вследствие преднамеренного использования или непреднамеренной активации уязвимостей при применении ИТ по назначению.

Следует предпринять ряд шагов для предотвращения уязвимостей, возникающих в продуктах ИТ. По возможности уязвимости следует:

a) устранить, т.е. следует предпринять активные действия для выявления, а затем удаления или нейтрализации всех уязвимостей, которые могут проявиться;

b) минимизировать, т.е. следует предпринять активные действия для уменьшения до допустимого остаточного уровня возможного ущерба от любого проявления уязвимостей;

c) отслеживать, т.е. следует предпринять активные действия для обнаружения любой попытки использовать остаточные уязвимости с тем, чтобы ограничить ущерб.

5.2.2. Причины уязвимостей

Уязвимости могут возникать из-за недостатков:

a) требований, т.е. продукт ИТ может обладать требуемыми от него функциями и свойствами, но все же содержать уязвимости, которые делают его непригодным или неэффективным в части безопасности;

b) проектирования, т.е. продукт ИТ не отвечает спецификации, и/или уязвимости являются следствием некачественных стандартов проектирования или неправильных проектных решений;

c) эксплуатации, т.е. продукт ИТ разработан в полном соответствии с корректной спецификацией, но уязвимости возникают как результат неадекватного управления при эксплуатации.

5.2.3. Доверие в ИСО/МЭК 15408

Доверие - основа для уверенности в том, что продукт ИТ отвечает целям безопасности. Доверие могло бы быть получено путем обращения к таким источникам, как бездоказательное утверждение, предшествующий аналогичный опыт или специфический опыт. Однако ИСО/МЭК 15408 обеспечивает доверие с использованием активного исследования. Активное исследование - это оценка продукта ИТ для определения его свойств безопасности.

5.2.4. Доверие через оценку

Оценка является традиционным способом достижения доверия, и она положена в основу ИСО/МЭК 15408. Методы оценки могут, в частности, включать в себя:

a) анализ и проверку процесса (процессов) и процедуры (процедур);

b) проверку того, что процесс (процессы) и процедура (процедуры) действительно применяются;

c) анализ соответствия между представлениями проекта ОО;

d) анализ соответствия каждого представления проекта ОО требованиям;

e) верификацию доказательств;

f) анализ руководств;

g) анализ разработанных функциональных тестов и предоставленных результатов;

h) независимое функциональное тестирование;

i) анализ уязвимостей, включающий предположения о недостатках;

j) тестирование проникновения.

5.3. Шкала оценки доверия в ИСО/МЭК 15408

Основные принципы ИСО/МЭК 15408 содержат утверждение, что большее доверие является результатом приложения больших усилий при оценке, и что цель состоит в применении минимальных усилий, требуемых для обеспечения необходимого уровня доверия. Повышение уровня усилий может быть основано на

a) области охвата, т.е. увеличении рассматриваемой части продукта ИТ;

b) глубине, т.е. детализации рассматриваемых проектных материалов и реализации;

c) строгости, т.е. применении более структурированного и формального подхода.

6. Требования доверия к безопасности

6.1. Структура классов, семейств и компонентов доверия к безопасности

Следующие пункты описывают конструкции, используемые в представлении классов, семейств и компонентов доверия.

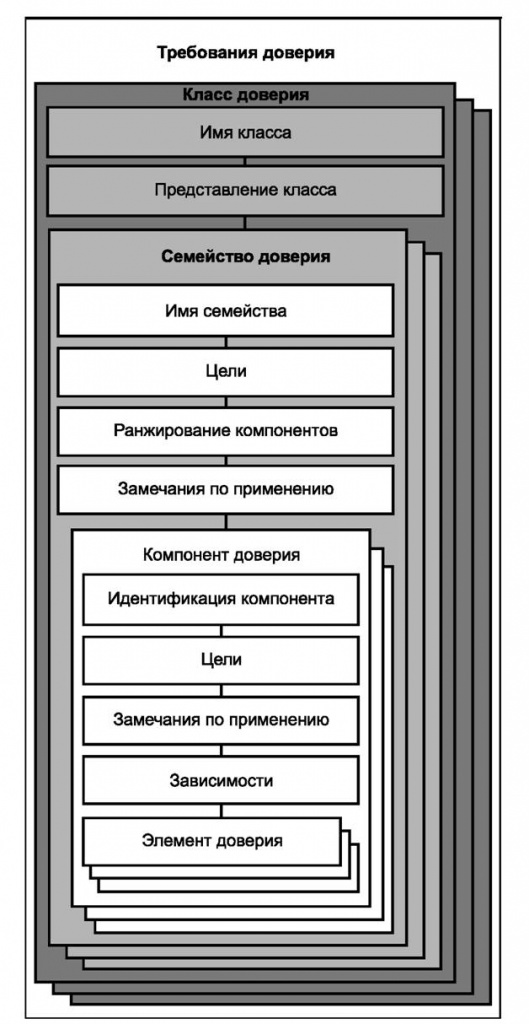

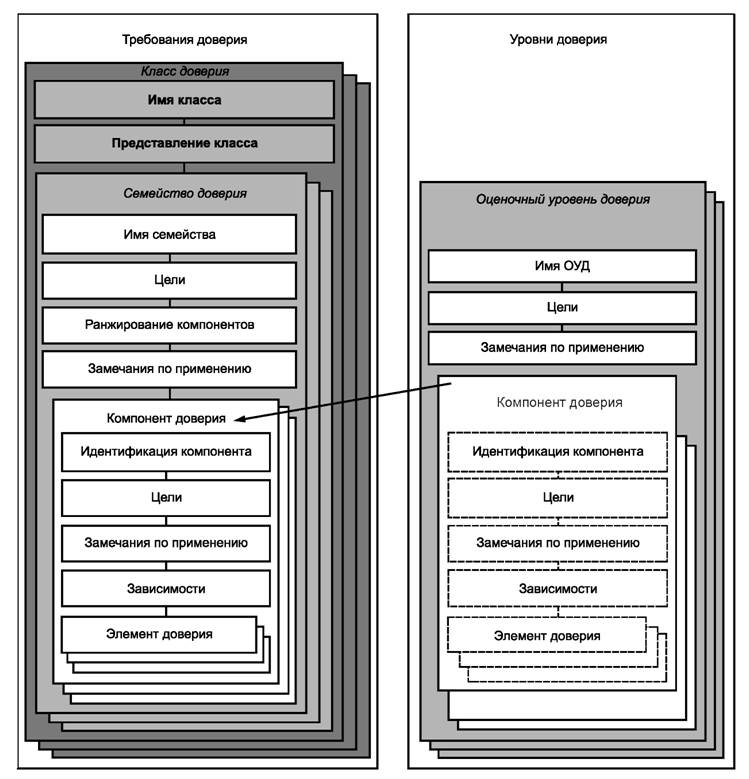

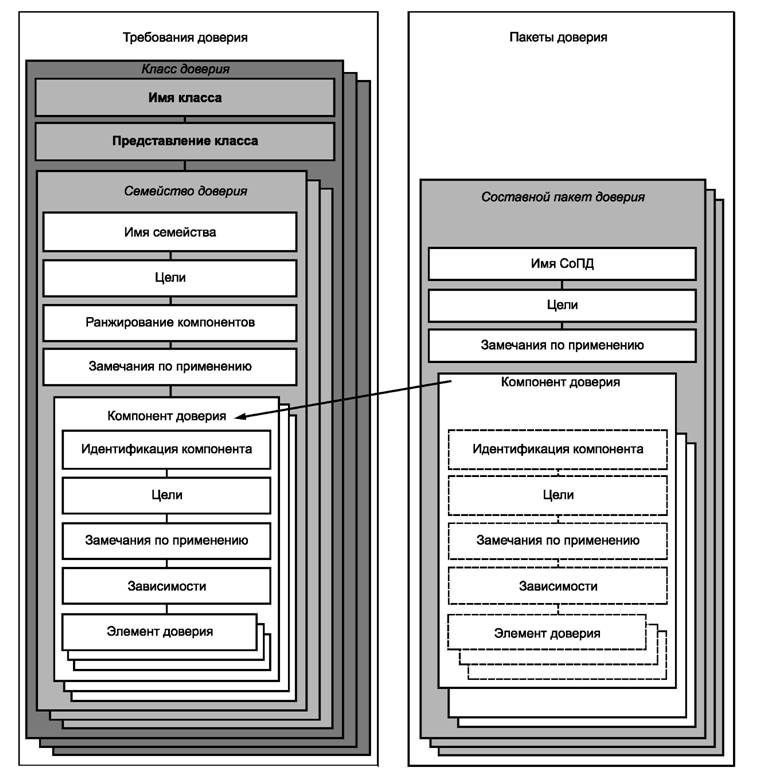

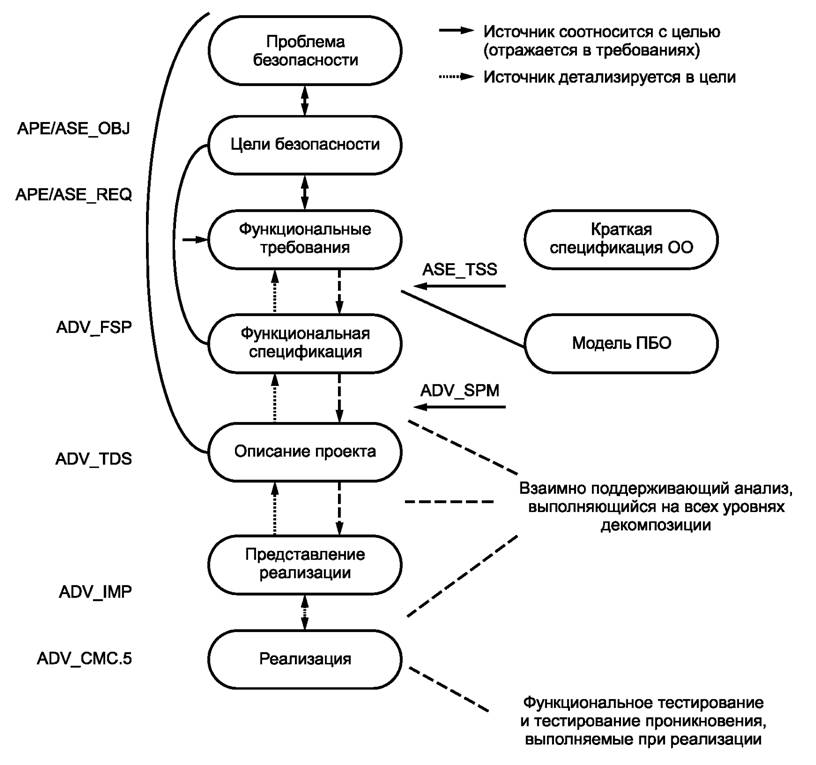

На рисунке 1 показаны требования доверия, определенные в ИСО/МЭК 15408-3. Наиболее обобщенная совокупность требований доверия называется классом. Каждый класс содержит семейства доверия, которые разделены на компоненты доверия, содержащие, в свою очередь, элементы доверия. Классы и семейства используются для обеспечения систематизации классифицируемых требований доверия, в то время как компоненты применяются для спецификации требований доверия в ПЗ/ЗБ.

6.1.1. Структура класса

Рисунок 1 иллюстрирует структуру класса доверия.

6.1.1.1. Имя класса

Каждому классу доверия присвоено уникальное имя. Имя указывает на тематические разделы, на которые распространяется данный класс доверия.

Представлена также уникальная краткая форма имени класса доверия. Она является основным средством для ссылки на класс доверия. Принятое условное обозначение включает в себя букву "A", за которой следуют еще две буквы латинского алфавита, относящиеся к имени класса.

6.1.1.2. Представление класса

Каждый класс доверия имеет вводный подраздел, в котором описаны состав и назначение класса.

6.1.1.3. Семейства доверия

Каждый класс доверия содержит, по меньшей мере, одно семейство доверия. Структура семейств доверия описана в следующем пункте.

6.1.2. Структура семейства

Рисунок 1 иллюстрирует структуру семейства доверия.

"Рис. 1. Иерархическая структура представления требований доверия: класс-семейство-компонент-элемент"

6.1.2.1. Имя семейства

Каждому семейству доверия присвоено уникальное имя. Имя содержит описательную информацию по тематическим разделам, на которые распространяется данное семейство доверия. Каждое семейство доверия размещено в пределах класса доверия, который содержит другие семейства той же направленности.

Представлена также уникальная краткая форма имени семейства доверия. Она является основным средством для ссылки на семейство доверия. Принятое условное обозначение включает в себя краткую форму имени класса и символ подчеркивания, за которым следуют три буквы латинского алфавита, относящиеся к имени семейства.

6.1.2.2. Цели

Подраздел "Цели" семейства доверия представляет назначение семейства доверия.

В нем описаны цели, для достижения которых предназначено семейство, особенно связанные с парадигмой доверия ИСО/МЭК 15408. Описание целей для семейства доверия представлено в общем виде. Любые конкретные подробности, требуемые для достижения целей, включены в конкретный компонент доверия.

6.1.2.3. Ранжирование компонентов

Каждое семейство доверия содержит один или несколько компонентов доверия. Этот подраздел семейства доверия содержит описание имеющихся компонентов и объяснение их отличительных признаков. Его основная цель состоит в указании различий между компонентами при принятии решения о том, что семейство является необходимой или полезной частью требований доверия для ПЗ/ЗБ.

В семействах доверия, содержащих более одного компонента, выполнено ранжирование компонентов и приведено его обоснование. Это обоснование сформулировано в терминах области охвата, глубины и/или строгости.

6.1.2.4. Замечания по применению

Необязательный подраздел семейства доверия "Замечания по применению" содержит дополнительную информацию о семействе. Эта информация предназначена непосредственно для пользователей семейства доверия (например, для разработчиков ПЗ и ЗБ, проектировщиков ОО, оценщиков). Представление информации неформально и включает в себя, например, предупреждения об ограничениях использования или областях, требующих особого внимания.

6.1.2.5. Компоненты доверия

Каждое семейство содержит хотя бы один компонент доверия. Структура компонентов доверия представлена в следующем пункте.

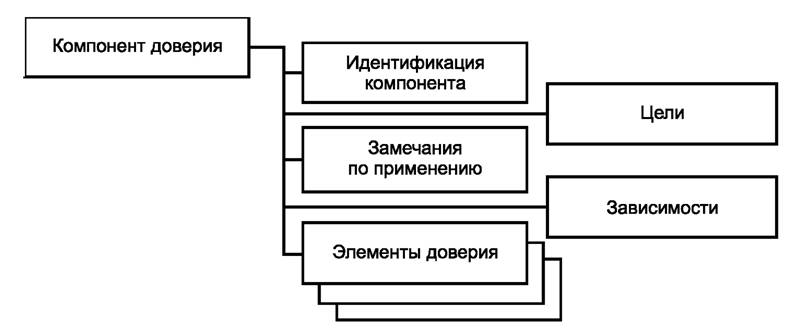

6.1.3. Структура компонента

На рисунке 2 представлена структура компонента доверия.

"Рис. 2. Структура компонента доверия"

Связи между компонентами внутри семейства показаны жирными линиями. Для частей требований, которые являются новыми, расширенными или модифицированными по сравнению с требованиями предыдущего по иерархии компонента, применен полужирный шрифт.

6.1.3.1. Идентификация компонента

Подраздел "Идентификация компонента" содержит описательную информацию, необходимую для идентификации, категорирования, регистрации и ссылок на компонент.

Каждому компоненту доверия присвоено уникальное имя. Имя содержит информацию о тематических разделах, на которые распространяется компонент доверия. Каждый компонент входит в состав конкретного семейства доверия, с которым имеет общую цель безопасности.

Представлена также уникальная краткая форма имени компонента доверия как основной способ ссылки на компонент. Принято, что за краткой формой имени семейства ставится точка, а затем цифра. Цифры для компонентов внутри каждого семейства назначены последовательно, начиная с единицы.

6.1.3.2. Цели

Необязательный подраздел "Цели" компонента доверия содержит конкретные цели для данного компонента. Для компонентов доверия, которые имеют этот подраздел, он включает в себя конкретное назначение данного компонента и более подробное разъяснение целей.

6.1.3.3. Замечания по применению

Необязательный подраздел компонента доверия "Замечания по применению", при его наличии, содержит дополнительную информацию для облегчения использования компонента.

6.1.3.4. Зависимости

Зависимости среди компонентов доверия возникают, когда компонент не самодостаточен, а зависит от наличия другого компонента.

Для каждого компонента доверия приведен полный список зависимостей от других компонентов доверия. При отсутствии у компонента идентифицированных зависимостей вместо списка может указываться: "Зависимости отсутствуют". Компоненты из списка могут, в свою очередь, иметь зависимости от других компонентов.

Список зависимостей определяет минимальный набор компонентов доверия, на которые следует полагаться. Компоненты, которые иерархичны по отношению к компоненту из списка зависимостей, также могут использоваться для удовлетворения зависимости.

В отдельных ситуациях обозначенные зависимости могут быть неприменимы. Разработчик ПЗ/ЗБ может отказаться от удовлетворения зависимости, представив обоснование, почему данная зависимость неприменима.

6.1.3.5. Элементы доверия

Каждый компонент доверия содержит набор элементов доверия. Элемент доверия представляет собой требование безопасности, при дальнейшем разделении которого не изменяется значимый результат оценки. Он является наименьшим требованием безопасности, распознаваемым в ИСО/МЭК 15408-3.

Каждый элемент доверия принадлежит к одному из трех типов:

a) Элементы действий разработчика, определяющие действия, которые должны выполняться разработчиком. Этот набор действий далее уточняется доказательным материалом, упоминаемым в последующем наборе элементов. Требования к действиям разработчика обозначены буквой "D" после номера элемента.

b) Элементы содержания и представления свидетельств, определяющие требуемые свидетельства и отражаемую в них информацию. Требования к содержанию и представлению свидетельств обозначены буквой "C" после номера элемента.

c) Элементы действий оценщика, определяющие действия, которые должны выполняться оценщиком. Этот набор действий непосредственно включает в себя подтверждение того, что требования, предписанные элементами содержания и представления свидетельств, выполнены, а также явные действия и анализ, которые должны выполняться в дополнение к уже проведенным разработчиком. Должны также выполняться неуказанные явно действия оценщика, необходимые вследствие элементов действий разработчика, но не охваченные в требованиях к содержанию и представлению свидетельств. Требования к действиям оценщика обозначаются буквой "E" после номера элемента.

Действия разработчика, содержание и представление свидетельств определяют требования доверия, которые предъявляются к разработчику при демонстрации доверия к тому, что ОО удовлетворяет ФТБ из ПЗ или ЗБ.

Действия оценщика определяют его ответственность по двум аспектам оценки. Первый аспект состоит в проверке правильности ПЗ/ЗБ в соответствии с требованиями классов APE "Оценка профиля защиты" и ASE "Оценка задания по безопасности". Второй аспект состоит в верификации соответствия ОО его функциональным требованиям и требованиям доверия. Демонстрируя, что ПЗ/ЗБ правильны и их требования выполняются ОО, оценщик может предоставить основание для уверенности в том, что ОО будет отвечать поставленным целям безопасности.

Элементы действий разработчика, элементы содержания и представления свидетельств и элементы явных действий оценщика определяют уровень его усилий, которые должны быть приложены при верификации утверждений о безопасности, сформулированных в ЗБ конкретного ОО.

6.1.4. Элементы доверия

Каждый элемент представляет собой обязательное для выполнения требование. Формулировки этих требований должны быть четкими, краткими и однозначными. Поэтому в требованиях отсутствуют составные предложения. Каждое требование изложено как отдельный элемент.

6.1.5. Классификация компонентов

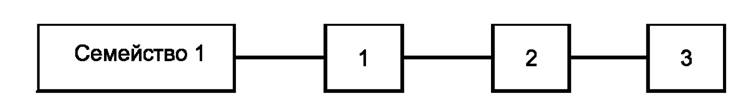

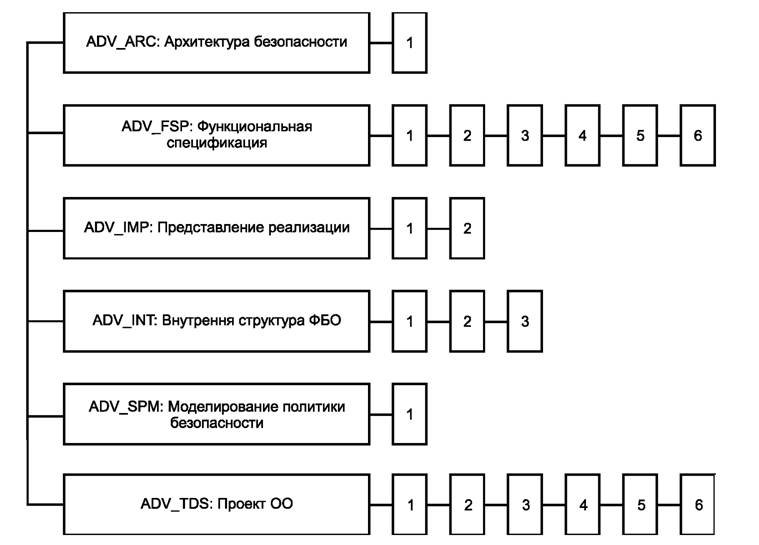

В ИСО/МЭК 15408-3 содержатся классы семейств и компонентов, которые сгруппированы на основе, связанной с доверием. В начале каждого класса представлена диаграмма, на которой указываются семейства в классе и компоненты в каждом семействе.

На рисунке 3 показан класс, содержащий одно семейство. Семейство содержит три компонента, которые являются линейно иерархичными (т.е. компонент 2 содержит более высокие требования, чем компонент 1, к конкретным действиям, приводимым свидетельствам или строгости действий и/или свидетельств). Все семейства доверия в ИСО/МЭК 15408-3 - линейно иерархичные, хотя линейность необязательна для семейств доверия, которые могут быть добавлены в дальнейшем.

"Рис. 3. Образец декомпозиции класса"

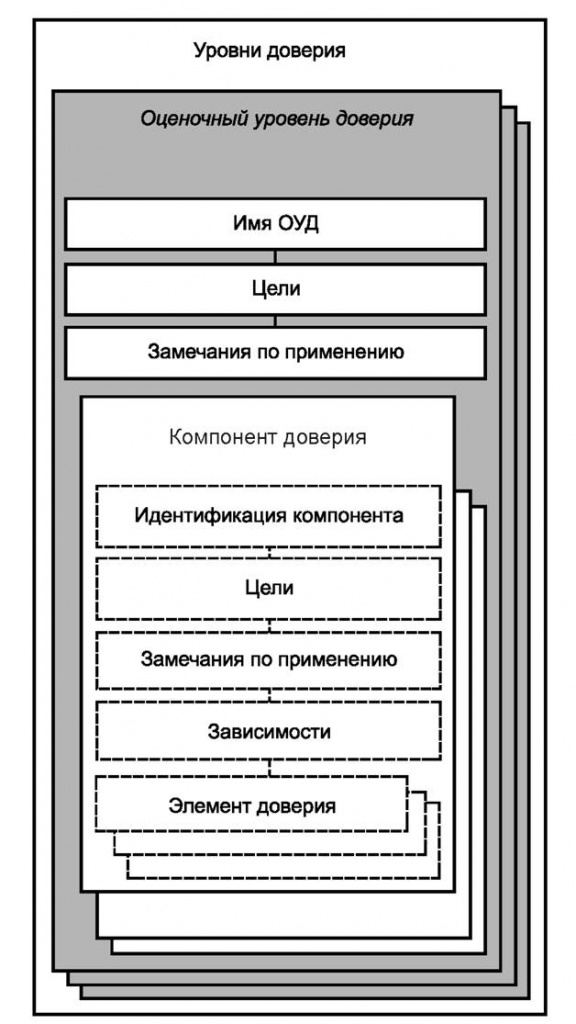

6.2. Структура ОУД

Рисунок 4 иллюстрирует ОУД и их структуру, определенную в ИСО/МЭК 15408-3. Компоненты доверия, содержание которых показано на рисунке, включены в ОУД посредством ссылок на компоненты, приведенные в ИСО/МЭК 15408-3.

"Рис. 4. Структура ОУД"

6.2.1. Имя ОУД

Каждому ОУД присвоено уникальное имя. Имя представляет описательную информацию о назначении ОУД.

Представлена также уникальная краткая форма имени ОУД. Она является основным средством ссылки на ОУД.

6.2.2. Цели

В подразделе "Цели" ОУД приведено назначение ОУД.

6.2.3. Замечания по применению

Необязательный подраздел ОУД "Замечания по применению" содержит информацию, представляющую интерес для пользователей ОУД (например, для разработчиков ПЗ и ЗБ, проектировщиков ОО, планирующих использование этого ОУД, оценщиков). Представление неформально и включает в себя, например, предупреждения об ограничениях использования или областях, требующих особого внимания.

6.2.4. Компоненты доверия

Для каждого ОУД выбран набор компонентов требований доверия.

Более высокий уровень доверия, чем предоставляемый конкретным ОУД, может быть достигнут:

a) включением дополнительных компонентов требований доверия из других семейств доверия или

b) заменой компонента требований доверия иерархичным компонентом из этого же семейства требований доверия.

6.2.5. Взаимосвязь между требованиями и уровнями доверия

Рисунок 5 иллюстрирует взаимосвязь между требованиями доверия и уровнями доверия, определенными в ИСО/МЭК 15408-3. Компоненты доверия состоят из элементов, но на последние в отдельности не могут ссылаться оценочные уровни доверия. Стрелка на рисунке отображает ссылку в ОУД на компонент требований доверия внутри класса, в котором он определен.

"Рис. 5. Взаимосвязь требований и уровня доверия"

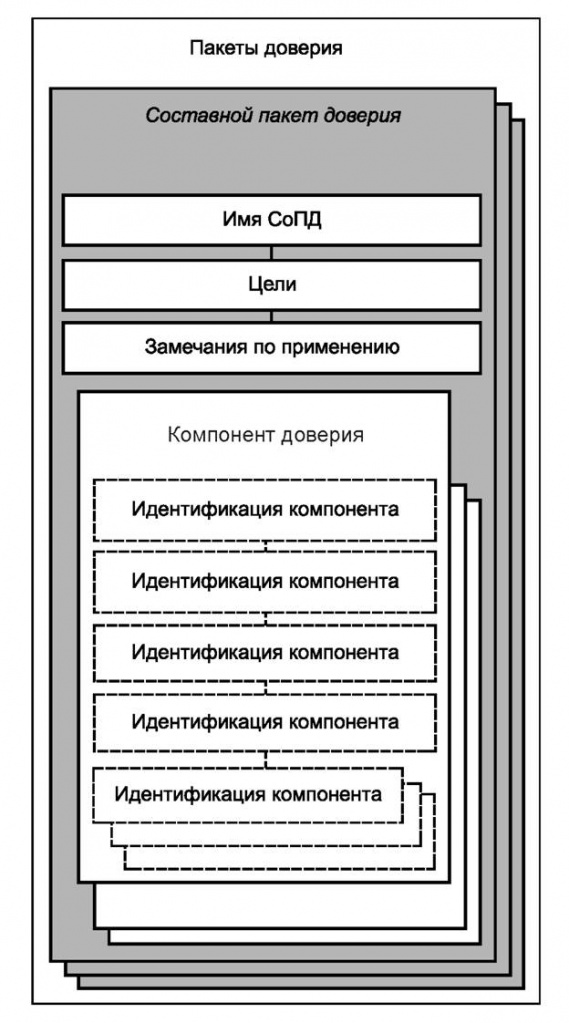

6.3. Структура СоПД

Структура СоПД аналогична структуре ОУД. Ключевое различие двух структур состоит в типе ОО, к которым они применяются; ОУД применяется к ОО-компонентам, а СоПД - ко всему составному ОО в целом.

На рисунке 6 показана структура СоПД, определенная в ИСО/МЭК 15408-3. Следует заметить, что хотя на рисунке показано содержание компонентов доверия, предполагается, что эта информация будет включаться в СоПД посредством ссылки на компоненты ИСО/МЭК 15408.

"Рис. 6. Структура СоПД"

6.3.1. Имя СоПД

Каждому СоПД присвоено уникальное имя. Имя предоставляет описательную информацию, характеризующую назначение СоПД.

Представлена также уникальная краткая форма имени СоПД. Она является основным средством ссылки на СоПД.

6.3.2. Цели

В подразделе "Цели" СоПД приведено назначение СоПД.

6.3.3. Замечания по применению

Необязательный подраздел СоПД "Замечания по применению" содержит информацию, представляющую интерес для пользователей СоПД (например, для разработчиков ПЗ и ЗБ, интеграторов составных ОО, планирующих использование этого СоПД, оценщиков). Представление неформально и включает в себя, например, предупреждения об ограничениях использования или областях, требующих особого внимания.

6.3.4. Компоненты доверия

Набор компонентов доверия установлен для каждого СоПД.

Некоторые зависимости определяют действия, выполняемые в процессе оценки конкретного зависимого компонента, на которые опираются действия по оценке составного ОО. В случае если явно не определено наличие зависимости от действий по оценке зависимого компонента, зависимость относится к другому действию по оценке составного ОО.

Более высокий уровень доверия по сравнению с конкретным СоПД достигается путем:

a) добавления компонентов доверия из других семейств доверия;

b) замены компонента доверия на более высокий по иерархии компонент из того же семейства доверия.

Компоненты класса ACO "Композиция", включенные в СоПД, не следует использовать в качестве усиления при оценке ОО-компонента, поскольку это не обеспечит значимого доверия к этому ОО-компоненту.

6.3.5. Взаимосвязь между требованиями доверия и составными пакетами доверия

На рисунке 7 показана взаимосвязь между требованиями доверия к безопасности и составными пакетами доверия, определенными в ИСО/МЭК 15408. Компоненты доверия состоят из элементов, но на последние не могут в отдельности ссылаться пакеты требований доверия. Стрелка на рисунке отображает ссылку от СоПД на компонент доверия внутри класса, в котором он определен.

"Рис. 7. Взаимосвязь между требованиями доверия и составными пакетами доверия"

7. Оценочные уровни доверия

Оценочные уровни доверия (ОУД) образуют возрастающую шкалу, которая позволяет соотнести получаемый уровень доверия со стоимостью и возможностью достижения этой степени доверия. В подходе ИСО/МЭК 15408 определяются отдельные понятия для доверия к ОО после завершения оценки и по поддержанию доверия во время эксплуатации ОО.

Важно обратить внимание, что не все семейства и компоненты ИСО/МЭК 15408 включены в оценочные уровни доверия. Это не означает, что они не обеспечивают значимое и ожидаемое доверие. Напротив, ожидается, что эти семейства и их компоненты будут использоваться для усиления ОУД в тех ПЗ и ЗБ, для которых они полезны.

7.1. Краткий обзор оценочных уровней доверия (ОУД)

В таблице 1 представлено сводное описание ОУД. Столбцы таблицы представляют иерархически упорядоченный набор ОУД, а строки - семейства доверия. Каждый номер в образованной ими матрице идентифицирует конкретный компонент доверия, применяемый в данном случае.

Как показано в следующем подразделе, в ИСО/МЭК 15408 определены семь иерархически упорядоченных оценочных уровней доверия для оценки уровня доверия к ОО. Каждый последующий ОУД представляет более высокое доверие, чем любой из предыдущих. Увеличение доверия от предыдущего ОУД к последующему достигается заменой какого-либо компонента доверия иерархичным компонентом из того же семейства доверия (т.е. увеличением строгости, области охвата и/или глубины оценки) и добавлением компонентов из других семейств доверия (т.е. добавлением новых требований).

ОУД состоят из определенной комбинации компонентов доверия, как описано в разделе 6. Точнее, каждый ОУД включает в себя не более одного компонента каждого семейства доверия, при этом учитываются все зависимости каждого компонента доверия.

Хотя в ИСО/МЭК 15408-3 определены именно ОУД, можно представлять другие комбинации компонентов доверия. Специально введенное понятие "усиление" ("augmentation") допускает добавление (из семейств доверия, не включенных в ОУД) или замену компонентов доверия в ОУД (другими, иерархичными компонентами из того же самого семейства доверия). Из конструкций установления доверия, определенных в ИСО/МЭК 15408, только ОУД могут быть усилены. Понятие "ОУД за исключением какого-либо составляющего его компонента доверия" не признано в ИСО/МЭК 15408 как допустимое. Вводящий усиление должен логически обосновать полезность и дополнительную ценность добавляемого к ОУД компонента доверия. ОУД может быть также расширен требованиями доверия, сформулированными в явном виде.

Таблица 1 - Обзор оценочных уровней доверия

|

Класс доверия |

Семейство доверия |

Компоненты доверия из оценочного уровня доверия | ||||||

|

ОУД1 |

ОУД2 |

ОУД3 |

ОУД4 |

ОУД5 |

ОУД6 |

ОУД7 | ||

|

Разработка |

ADV_ARC |

|

1 |

1 |

1 |

1 |

1 |

1 |

|

ADV_FSP |

1 |

2 |

3 |

4 |

5 |

5 |

6 | |

|

ADV_IMP |

|

|

|

1 |

1 |

2 |

2 | |

|

ADV_INT |

|

|

|

|

2 |

3 |

3 | |

|

ADV_SPM |

|

|

|

|

|

1 |

1 | |

|

ADV_TDS |

|

1 |

2 |

3 |

4 |

5 |

6 | |

|

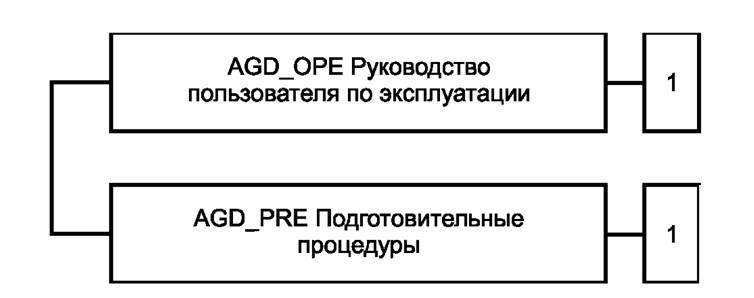

Руководства |

AGD_OPE |

1 |

1 |

1 |

1 |

1 |

1 |

1 |

|

AGD_PRE |

1 |

1 |

1 |

1 |

1 |

1 |

1 | |

|

Поддержка жизненного цикла |

ALC_CMC |

1 |

2 |

3 |

4 |

4 |

5 |

5 |

|

ALC_CMS |

1 |

2 |

3 |

4 |

5 |

5 |

5 | |

|

ALC_DEL |

|

1 |

1 |

1 |

1 |

1 |

1 | |

|

ALC_DVS |

|

|

1 |

1 |

1 |

2 |

2 | |

|

ALC_FLR |

|

|

|

|

|

|

| |

|

ALC_LCD |

|

|

1 |

1 |

1 |

1 |

2 | |

|

ALC_TAT |

|

|

|

1 |

2 |

3 |

3 | |

|

Оценка задания по безопасности |

ASE_CCL |

|

1 |

1 |

1 |

1 |

1 |

1 |

|

ASE_ECD |

|

1 |

1 |

1 |

1 |

1 |

1 | |

|

ASE_INT |

|

1 |

1 |

1 |

1 |

1 |

1 | |

|

ASE_OBJ |

|

2 |

2 |

2 |

2 |

2 |

2 | |

|

ASE_REQ |

|

2 |

2 |

2 |

2 |

2 |

2 | |

|

ASE_SPD |

|

1 |

1 |

1 |

1 |

1 |

1 | |

|

ASE_TSS |

1 |

1 |

1 |

1 |

1 |

1 |

1 | |

|

Тестирование |

ATE_COV |

|

1 |

2 |

2 |

2 |

3 |

3 |

|

ATE_DPT |

|

|

1 |

2 |

3 |

3 |

4 | |

|

ATE_FUN |

|

1 |

1 |

1 |

1 |

2 |

2 | |

|

ATE_IND |

1 |

2 |

2 |

2 |

2 |

2 |

3 | |

|

Оценка уязвимостей |

AVA_VAN |

1 |

2 |

2 |

3 |

4 |

5 |

5 |

7.2. Детализация оценочных уровней доверия

Следующие подразделы содержат определения ОУД с использованием полужирного шрифта для выделения новых требований и их описания.

7.3. Оценочный уровень доверия 1 (ОУД1), предусматривающий функциональное тестирование

7.3.1. Цели

ОУД1 применим, когда требуется некоторая уверенность в правильном функционировании ОО, а угрозы безопасности не рассматривают как серьезные. Он будет полезен там, где требуется независимо полученное доверие утверждению, что было уделено должное внимание защите информации с низким уровнем значимости.

Для ОУД1 требуется только ЗБ с сокращенным содержанием. Можно не определять функциональные требования путем изучения угроз, ПБОр и предположений о целях безопасности; достаточно просто изложить, каким функциональным требованиям должен отвечать ОО.

ОУД1 обеспечивает оценку ОО в том виде, в каком он доступен потребителю, путем независимого тестирования на соответствие спецификации и экспертизы представленной документации руководств. Предполагается, что оценка по ОУД1 может успешно проводиться без помощи разработчика ОО и с минимальными затратами.

При оценке на этом уровне следует предоставить свидетельство, что ОО функционирует в соответствии с его документацией.

7.3.2. Компоненты доверия

ОУД1 (см. таблицу 2) предоставляет базовый уровень доверия посредством ЗБ с сокращенным содержанием и анализ ФТБ в этом ЗБ с использованием функциональной спецификации, спецификации интерфейсов и руководств для понимания режима безопасности.

Анализ поддержан поиском потенциальных уязвимостей (путем изучения общедоступной информации) с проведением независимого тестирования (функционального и тестирования проникновения) ФБО.

Также ОУД1 обеспечивает доверие благодаря уникальной идентификации ОО и документации по оценке.

Этот ОУД обеспечивает значимое увеличение доверия по сравнению с продуктом ИТ, не подвергавшимся оценке.

Таблица 2 - Оценочный уровень доверия 1

|

Класс доверия |

Компоненты доверия |

|

ADV: Разработка |

ADV_FSP.1 Базовая функциональная спецификация |

|

AGD: Руководства |

AGD_OPE.1 Руководство пользователя по эксплуатации |

|

AGD_PRE.1 Подготовительные процедуры | |

|

ALC: Поддержка жизненного цикла |

ALC_CMC.1 Маркировка ОО |

|

ALC_CMS.1 Охват УК объекта оценки | |

|

ASE: Оценка задания по безопасности |

ASE_CCL.1 Утверждения о соответствии |

|

ASE_ECD.1 Определение расширенных компонентов | |

|

ASE_INT.1 Введение ЗБ | |

|

ASE_OBJ.1 Цели безопасности для среды функционирования | |

|

ASE_REQ.1 Установленные требования безопасности | |

|

ASE_TSS.1 Краткая спецификация ОО | |

|

ATE: Тестирование |

ATE_IND.1 Независимое тестирование на соответствие |

|

AVA: Оценка уязвимостей |

AVA_VAN.1 Обзор уязвимостей |

7.4. Оценочный уровень доверия 2 (ОУД2), предусматривающий структурное тестирование

7.4.1. Цели

ОУД2 содержит требование сотрудничества с разработчиком для получения информации о проекте и результатах тестирования, но при этом не следует требовать от разработчика усилий, превышающих обычную коммерческую практику. Следовательно, не требуется существенного увеличения стоимости или затрат времени.

Поэтому ОУД2 применим, когда разработчикам или пользователям требуется независимо подтверждаемый уровень доверия от невысокого до умеренного при отсутствии доступа к полной документации по разработке. Такая ситуация может возникать при обеспечении безопасности разработанных ранее (наследуемых) систем или при ограниченной доступности разработчика.

7.4.2. Компоненты доверия

ОУД2 (см. таблицу 3) обеспечивает доверие посредством ЗБ с полным содержанием и посредством анализа выполнения ФТБ из данного ЗБ с использованием функциональной спецификации, спецификации интерфейсов, руководств, а также базового описания архитектуры ОО для понимания режима безопасности.

Анализ поддержан независимым тестированием ФБО, свидетельством разработчика о тестировании, основанном на функциональной спецификации, выборочным независимым подтверждением результатов тестирования разработчиком и анализом уязвимостей (основанным на функциональной спецификации, проекте ОО, описании архитектуры системы безопасности и документации руководств), демонстрирующим противостояние попыткам проникновения нарушителей, обладающих Базовым потенциалом нападения.

ОУД2 также обеспечивает доверие посредством использования системы управления конфигурацией ОО и свидетельства безопасных процедур поставки.

ОУД2 представляет значимое увеличение доверия по сравнению с ОУД1, требуя тестирование ОО и анализ уязвимостей разработчиком (помимо изучения общедоступных источников информации), а также независимое тестирование, основанное на более детализированных спецификациях ОО.

Таблица 3 - Оценочный уровень доверия 2

|

Класс доверия |

Компоненты доверия |

|

ADV: Разработка |

ADV_ARC.1 Описание архитектуры безопасности |

|

ADV_FSP.2 Детализация вопросов безопасности в функциональной спецификации | |

|

ADV_TDS.1 Базовый проект | |

|

AGD: Руководства |

AGD_OPE.1 Руководство пользователя по эксплуатации |

|

AGD_PRE.1 Подготовительные процедуры | |

|

ALC: Поддержка жизненного цикла |

ALC_CMC.2 Использование системы УК |

|

ALC_CMS.2 Охват УК частей ОО | |

|

ALC_DEL.1 Процедуры поставки | |

|

ASE: Оценка задания по безопасности |

ASE_CCL.1 Утверждения о соответствии |

|

ASE_ECD.1 Определение расширенных компонентов | |

|

ASE_INT.1 Введение ЗБ | |

|

ASE_OBJ.2 Цели безопасности | |

|

ASE_REQ.2 Производные требования безопасности | |

|

ASE_SPD.1 Определение проблемы безопасности | |

|

ASE_TSS.1 Краткая спецификация ОО | |

|

ATE: Тестирование |

ATE_COV.1 Свидетельство покрытия |

|

ATE_FUN.1 Функциональное тестирование | |

|

ATE_IND.2 Выборочное независимое тестирование | |

|

AVA: Оценка уязвимостей |

AVA_VAN.2 Анализ уязвимостей |

7.5. Оценочный уровень доверия 3 (ОУД3), предусматривающий методическое тестирование и проверку

7.5.1. Цели

ОУД3 позволяет добросовестному разработчику достичь максимального доверия путем применения надлежащего проектирования безопасности на стадии разработки проекта без значительного изменения существующей практики качественной разработки.

ОУД3 применим, когда разработчикам или пользователям требуется независимо подтвержденный умеренный уровень доверия на основе всестороннего исследования ОО и процесса его разработки без существенных затрат на изменение технологии проектирования.

7.5.2. Компоненты доверия

ОУД3 (см. таблицу 4) обеспечивает доверие посредством ЗБ с полным содержанием и посредством анализа выполнения ФТБ из данного ЗБ с использованием функциональной спецификации, спецификации интерфейсов, руководств и архитектурного описания проекта ОО для понимания режима безопасности.

Анализ поддержан независимым тестированием ФБО, свидетельством разработчика о тестировании, основанном на функциональной спецификации и проекте ОО, выборочным независимым подтверждением результатов тестирования разработчиком и анализом уязвимостей (основанным на представленных свидетельствах по функциональной спецификации, проекту ОО, описанию архитектуры безопасности и руководствам), демонстрирующим противостояние попыткам проникновения нарушителей, обладающих Базовым потенциалом нападения.

ОУД3 также обеспечивает доверие посредством использования мер управления средой разработки, управления конфигурацией ОО и свидетельства безопасных процедур поставки.

ОУД3 представляет значимое увеличение доверия по сравнению с ОУД2, требуя более полного покрытия тестированием функциональных возможностей и механизмов безопасности и/или процедур безопасности, что дает некоторую уверенность в том, что в ОО не будут внесены искажения во время разработки.

Таблица 4 - Оценочный уровень доверия 3

|

Класс доверия |

Компоненты доверия |

|

ADV: Разработка |

ADV_ARC.1 Описание архитектуры безопасности |

|

ADV_FSP.3 Функциональная спецификация с полной аннотацией | |

|

ADV_TDS.2 Архитектурный проект | |

|

AGD: Руководства |

AGD_OPE.1 Руководство пользователя по эксплуатации |

|

AGD_PRE.1 Подготовительные процедуры | |

|

ALC: Поддержка жизненного цикла |

ALC_CMC.3 Средства управления авторизацией |

|

ALC_CMS.3 Охват УК представления реализации | |

|

ALC_DEL.1 Процедуры поставки | |

|

ALC_DVS.1 Идентификация мер безопасности | |

|

ALC_LCD.1 Определенная разработчиком модель жизненного цикла | |

|

ASE: Оценка задания по безопасности |

ASE_CCL.1 Утверждения о соответствии |

|

ASE_ECD.1 Определение расширенных компонентов | |

|

ASE_INT.1 Введение ЗБ | |

|

ASE_OBJ.2 Цели безопасности | |

|

ASE_REQ.2 Производные требования безопасности | |

|

ASE_SPD.1 Определение проблемы безопасности | |

|

ASE_TSS.1 Краткая спецификация ОО | |

|

ATE: Тестирование |

ATE_COV.2 Анализ покрытия |

|

ATE_DPT.1 Тестирование: базовый проект | |

|

ATE_FUN.1 Функциональное тестирование | |

|

ATE_IND.2 Выборочное независимое тестирование | |

|

AVA: Оценка уязвимостей |

AVA_VAN.2 Анализ уязвимостей |

7.6. Оценочный уровень доверия 4 (ОУД4), предусматривающий методическое проектирование, тестирование и углубленную проверку

7.6.1. Цели

ОУД4 позволяет разработчику достичь максимального доверия путем применения надлежащего проектирования безопасности, основанного на хороших коммерческих практиках разработки, которые, даже будучи строгими, не требуют глубоких профессиональных знаний, навыков и других ресурсов. ОУД4 - самый высокий уровень, на который, вероятно, экономически целесообразно ориентироваться при оценке уже существующих продуктов.

Поэтому ОУД4 применим, когда разработчикам или пользователям требуется независимо подтвержденный уровень доверия от умеренного до высокого в ОО общего назначения и имеется готовность нести дополнительные, связанные с обеспечением безопасности, производственные затраты.

7.6.2. Компоненты доверия

ОУД4 (см. таблицу 5) обеспечивает доверие посредством ЗБ с полным содержанием и посредством анализа выполнения ФТБ из данного ЗБ с использованием функциональной спецификации, полной спецификации интерфейсов, руководств, описания базового модульного проекта ОО, а также подмножества реализации для понимания режима безопасности.

Анализ поддержан независимым тестированием ФБО, свидетельством разработчика о тестировании, основанном на функциональной спецификации и проекте ОО, выборочным независимым подтверждением результатов тестирования разработчиком и анализом уязвимостей (основанным на представленных свидетельствах по функциональной спецификации, проекту ОО, представлению реализации, описанию архитектуры безопасности и руководствам), демонстрирующим противостояние попыткам проникновения нарушителей, обладающих усиленным Базовым потенциалом нападения.

ОУД4 также обеспечивает доверие посредством использования мер управления средой разработки и дополнительного управления конфигурацией ОО, включая автоматизацию, и свидетельства безопасных процедур поставки.

ОУД4 представляет значимое увеличение доверия по сравнению с ОУД3, требуя более детальное описание проекта, представление реализации для всех ФБО и улучшенные механизмы и/или процедуры, что дает уверенность в том, что в ОО не будут внесены искажения во время разработки.

Таблица 5 - Оценочный уровень доверия 4

|

Класс доверия |

Компоненты доверия |

|

ADV: Разработка |

ADV_ARC.1 Описание архитектуры безопасности |

|

ADV_FSP.4 Полная функциональная спецификация | |

|

ADV_IMP.1 Представление реализации ФБО | |

|

ADV_TDS.3 Базовый модульный проект | |

|

AGD: Руководства |

AGD_OPE.1 Руководство пользователя по эксплуатации |

|

AGD_PRE.1 Подготовительные процедуры | |

|

ALC: Поддержка жизненного цикла |

ALC_CMC.4 Поддержка производства, процедуры приемки и автоматизации |

|

ALC_CMS.4 Охват УК отслеживания проблем | |

|

ALC_DEL.1 Процедуры поставки | |

|

ALC_DVS.1 Идентификация мер безопасности | |

|

ALC_LCD.1 Определенная разработчиком модель жизненного цикла | |

|

ALC_TAT.1 Полностью определенные инструментальные средства разработки | |

|

ASE: Оценка задания по безопасности |

ASE_CCL.1 Утверждения о соответствии |

|

ASE_ECD.1 Определение расширенных компонентов | |

|

ASE_INT.1 Введение ЗБ | |

|

ASE_OBJ.2 Цели безопасности | |

|

ASE_REQ.2 Производные требования безопасности | |

|

ASE_SPD.1 Определение проблемы безопасности | |

|

ASE_TSS.1 Краткая спецификация ОО | |

|

ATE: Тестирование |

ATE_COV.2 Анализ покрытия |

|

ATE_DPT.2 Тестирование: модули обеспечения безопасности | |

|

ATE_FUN.1 Функциональное тестирование | |

|

ATE_IND.2 Выборочное независимое тестирование | |

|

AVA: Оценка уязвимостей |

AVA_VAN.3 Сосредоточенный анализ уязвимостей |

7.7. Оценочный уровень доверия 5 (ОУД5), предусматривающий полуформальное проектирование и тестирование

7.7.1. Цели

ОУД5 позволяет разработчику достичь максимального доверия путем проектирования безопасности, основанного на строгой коммерческой практике разработки, поддержанного умеренным применением специализированных методов проектирования безопасности. Такие ОО будут, вероятно, проектироваться и разрабатываться с намерением достичь ОУД5. Скорее всего, дополнительные затраты, сопутствующие требованиям ОУД5 в части строгости разработки без применения специализированных методов разработки, не будут большими.

Поэтому ОУД5 применим, когда разработчикам или пользователям требуется независимо получаемый высокий уровень доверия для запланированной разработки со строгим подходом к разработке, не влекущим излишних затрат на применение узко специализированных методов проектирования безопасности.

7.7.2. Компоненты доверия

ОУД5 (см. таблицу 6) обеспечивает доверие посредством ЗБ с полным содержанием и посредством анализа выполнения ФТБ из данного ЗБ с использованием функциональной спецификации, полной спецификации интерфейсов, руководств, описания проекта ОО, а также всей его реализации для понимания режима безопасности. Кроме этого, также требуется модульное проектирование ФБО.

Анализ поддержан независимым тестированием ФБО, свидетельством разработчика о тестировании, основанном на функциональной спецификации, проекте ОО, выборочным независимым подтверждением результатов тестирования разработчиком и независимым анализом уязвимостей, демонстрирующим противостояние попыткам проникновения нарушителей с Умеренным потенциалом нападения.

ОУД5 также обеспечивает доверие посредством использования контроля среды разработки и всестороннего управления конфигурацией ОО, включая автоматизацию, и свидетельства безопасных процедур поставки.

ОУД5 представляет значимое увеличение доверия по сравнению с ОУД4, требуя полуформальное описание проекта, более структурированную (и, следовательно, лучше анализируемую) архитектуру и улучшенные механизмы и/или процедуры, что дает уверенность в том, что в ОО не будут внесены искажения во время разработки.

Таблица 6 - Оценочный уровень доверия 5

|

Класс доверия |

Компоненты доверия |

|

ADV: Разработка |

ADV_ARC.1 Описание архитектуры безопасности |

|

ADV_FSP.5 Полная полуформальная спецификация с дополнительной информацией об ошибках | |

|

ADV_IMP.1 Представление реализации ФБО | |

|

ADV_INT.2 Полностью определенная внутренняя структура | |

|

ADV_TDS.4 Полуформальный модульный проект | |

|

AGD: Руководства |

AGD_OPE.1 Руководство пользователя по эксплуатации |

|

AGD_PRE.1 Подготовительные процедуры | |

|

ALC: Поддержка жизненного цикла |

ALC_CMC.4 Поддержка производства, процедуры приемки и автоматизации |

|

ALC_CMS.5 Охват УК инструментальных средств разработки | |

|

ALC_DEL.1 Процедуры поставки | |

|

ALC_DVS.1 Идентификация мер безопасности | |

|

ALC_LCD.1 Определенная разработчиком модель жизненного цикла | |

|

ALC_TAT.2 Соответствие стандартам реализации | |

|

ASE: Оценка задания по безопасности |

ASE_CCL.1 Утверждения о соответствии |

|

ASE_ECD.1 Определение расширенных компонентов | |

|

ASE_INT.1 Введение ЗБ | |

|

ASE_OBJ.2 Цели безопасности | |

|

ASE_REQ.2 Производные требования безопасности | |

|

ASE_SPD.1 Определение проблемы безопасности | |

|

ASE_TSS.1 Краткая спецификация ОО | |

|

ATE: Тестирование |

ATE_COV.2 Анализ покрытия |

|

ATE_DPT.3 Тестирование: модульный проект | |

|

ATE_FUN.1 Функциональное тестирование | |

|

ATE_IND.2 Выборочное независимое тестирование | |

|

AVA: Оценка уязвимостей |

AVA_VAN.4 Методический анализ уязвимостей |

7.8. Оценочный уровень доверия 6 (ОУД6), предусматривающий полуформальную верификацию и тестирование проекта

7.8.1. Цели

ОУД6 позволяет разработчикам достичь высокого доверия путем применения методов проектирования безопасности в строго контролируемой среде разработки с целью получения высококачественного ОО для защиты высоко оцениваемых активов от значительных рисков.

Поэтому ОУД6 применим для разработки безопасных ОО с целью применения в условиях высокого риска, где ценность защищаемых активов оправдывает дополнительные затраты.

7.8.2. Компоненты доверия

ОУД6 (см. таблицу 7) обеспечивает доверие посредством ЗБ с полным содержанием и посредством анализа выполнения ФТБ из данного ЗБ с использованием функциональной спецификации, полной спецификации интерфейсов, руководств, проекта ОО, а также представления реализации для понимания режима безопасности. Доверие дополнительно достигается применением формальной модели выбранной политики безопасности ОО и полуформального представления функциональной спецификации, а также проекта ОО. Кроме этого, также требуется модульный и иерархический (по уровням) проект ФБО.

Анализ поддержан независимым тестированием ФБО, свидетельством разработчика о тестировании, основанном на функциональной спецификации, проекте ОО, выборочным независимым подтверждением результатов тестирования разработчиком и независимым анализом уязвимостей, демонстрирующим противостояние попыткам проникновения нарушителей с Высоким потенциалом нападения.

ОУД6 также обеспечивает доверие посредством использования структурированного процесса разработки, контроля среды разработки и всестороннего управления конфигурацией ОО, включая полную автоматизацию, и свидетельства безопасных процедур поставки.

ОУД6 представляет значимое увеличение доверия по сравнению с ОУД5, требуя проведения более всестороннего анализа, структурированное представление реализации, более стройную структуру (например, с разбиением на уровни), более всесторонний независимый анализ уязвимостей, а также улучшенное управление конфигурацией и улучшенный контроль среды разработки.

Таблица 7 - Оценочный уровень доверия 6

|

Класс доверия |

Компоненты доверия |

|

ADV: Разработка |

ADV_ARC.1 Описание архитектуры безопасности |

|

ADV_FSP.5 Полная полуформальная функциональная спецификация с дополнительной информацией об ошибках | |

|

ADV_IMP.2 Полное прослеживание представления реализации ФБО | |

|

ADV_INT.3 Минимальная сложность внутренней структуры системы | |

|

ADV_SPM.1 Формальная модель политики безопасности ОО | |

|

ADV_TDS.5 Полный полуформальный модульный проект | |

|

AGD: Руководства |

AGD_OPE.1 Руководство пользователя по эксплуатации |

|

AGD_PRE.1 Подготовительные процедуры | |

|

ALC: Поддержка жизненного цикла |

ALC_CMC.5 Расширенная поддержка |

|

ALC_CMS.5 Охват УК инструментальных средств разработки | |

|

ALC_DEL.1 Процедуры поставки | |

|

ALC_DVS.2 Достаточность мер безопасности | |

|

ALC_LCD.1 Определенная разработчиком модель жизненного цикла | |

|

ALC_TAT.3 Соответствие всех частей ОО стандартам реализации | |

|

ASE: Оценка задания по безопасности |

ASE_CCL.1 Утверждения о соответствии |

|

ASE_ECD.1 Определение расширенных компонентов | |

|

ASE_INT.1 Введение ЗБ | |

|

ASE_OBJ.2 Цели безопасности | |

|

ASE_REQ.2 Производные требования безопасности | |

|

ASE_SPD.1 Определение проблемы безопасности | |

|

ASE_TSS.1 Краткая спецификация ОО | |

|

ATE: Тестирование |

ATE_COV.3 Строгий анализ покрытия |

|

ATE_DPT.3 Тестирование: модульный проект | |

|

ATE_FUN.2 Упорядоченное функциональное тестирование | |

|

ATE_IND.3 Выборочное независимое тестирование | |

|

AVA: Оценка уязвимостей |

AVA_VAN.5 Усиленный методический анализ уязвимостей |

7.9. Оценочный уровень доверия 7 (ОУД7), предусматривающий формальную верификацию проекта и тестирование

7.9.1. Цели

ОУД7 применим при разработке безопасных ОО для использования в условиях чрезвычайно высокого риска и/или там, где высокая ценность активов оправдывает повышенные затраты. Практическое применение ОУД7 в настоящее время ограничено ОО, которые строго ориентированы на реализацию функциональных возможностей безопасности и для которых возможен всесторонний формальный анализ.

7.9.2. Компоненты доверия

ОУД7 (см. таблицу 8) обеспечивает доверие посредством ЗБ с полным содержанием и посредством анализа выполнения ФТБ из данного ЗБ с использованием функциональной спецификации, полной спецификации интерфейсов, руководств, проекта ОО, а также структурированного представления реализации. Доверие дополнительно достигается применением формальной модели выбранной политики безопасности ОО, полуформального представления функциональной спецификации и проекта ОО для понимания режима безопасности. Кроме этого, требуется также модульный, иерархический (по уровням) и простой проект ФБО.

Анализ поддержан независимым тестированием ФБО, свидетельством разработчика о тестировании, основанном на функциональной спецификации, проекте ОО и представлении реализации, полным независимым подтверждением результатов тестирования разработчиком и независимым анализом уязвимостей, демонстрирующим противостояние попыткам проникновения нарушителей с Высоким потенциалом нападения.

ОУД7 также обеспечивает доверие посредством использования структурированного процесса разработки, средств контроля среды разработки и всестороннего управления конфигурацией ОО, включая полную автоматизацию, и свидетельства безопасных процедур поставки.

ОУД7 представляет значимое увеличение доверия по сравнению с ОУД6, требуя более всесторонний анализ, использующий формальные представления и формальное соответствие, а также всестороннее тестирование.

Таблица 8 - Оценочный уровень доверия 7

|

Класс доверия |

Компоненты доверия |

|

ADV: Разработка |

ADV_ARC.1 Описание архитектуры безопасности |

|

ADV_FSP.6 Полная полуформальная функциональная спецификация с дополнительной формальной спецификацией | |

|

ADV_IMP.2 Полное прослеживание представления реализации ФБО | |

|

ADV_INT.3 Минимальная сложность внутренней структуры системы | |

|

ADV_SPM.1 Формальная модель политики безопасности ОО | |

|

ADV_TDS.6 Полный полуформальный модульный проект с формальным представлением проекта верхнего уровня | |

|

AGD: Руководства |

AGD_OPE.1 Руководство пользователя по эксплуатации |

|

AGD_PRE.1 Подготовительные процедуры | |

|

ALC: Поддержка жизненного цикла |

ALC_CMC.5 Расширенная поддержка |

|

ALC_CMS.5 Охват УК инструментальных средств разработки | |

|

ALC_DEL.1 Процедуры поставки | |

|

ALC_DVS.2 Достаточность мер безопасности | |

|

ALC_LCD.2 Измеримая модель жизненного цикла | |

|

ALC_TAT.3 Соответствие всех частей ОО стандартам реализации | |

|

ASE: Оценка задания по безопасности |

ASE_CCL.1 Утверждения о соответствии |

|

ASE_ECD.1 Определение расширенных компонентов | |

|

ASE_INT.1 Введение ЗБ | |

|

ASE_OBJ.2 Цели безопасности | |

|

ASE_REQ.2 Производные требования безопасности | |

|

ASE_SPD.1 Определение проблемы безопасности | |

|

ASE_TSS.1 Краткая спецификация ОО | |

|

ATE: Тестирование |

ATE_COV.3 Строгий анализ покрытия |

|

ATE_DPT.4 Тестирование: представление реализации | |

|

ATE_FUN.2 Упорядоченное функциональное тестирование | |

|

ATE_IND.3 Полное независимое тестирование | |

|

AVA: Оценка уязвимостей |

AVA_VAN.5 Усиленный методический анализ уязвимостей |

8. Составные пакеты доверия

Составные пакеты доверия (СоПД) образуют возрастающую шкалу, которая позволяет соотнести уровень полученного доверия с затратами и возможностью достижения этой степени доверия для составных ОО.

Важно отметить, что лишь небольшая часть семейств и компонентов доверия из ИСО/МЭК 15408-3 включена в составные пакеты доверия. Это связано с тем, что они основываются на результатах оценки ранее оцененных сущностей (базовых компонентов и зависимых компонентов) и в этой связи нельзя говорить, что они не обеспечивают значимое и требуемое доверие.

8.1. Обзор составных пакетов доверия (СоПД)

СоПД применяются к составным ОО, которые содержат компоненты, прошедшие (или проходящие) оценку как ОО-компоненты (см. приложение B). Отдельные компоненты должны быть сертифицированы по ОУД или другому пакету доверия, указанному в ЗБ. Предполагается, что базовый уровень доверия для составного ОО будет получен посредством применения ОУД1, который может быть достигнут с использованием общедоступной информации о компонентах (ОУД1 может применяться как к отдельным ОО-компонентам, так и к составным ОО). СоПД представляют альтернативный подход к получению более высоких уровней доверия для составного ОО по сравнению с применением ОУД выше ОУД1.

Хотя зависимый компонент может быть оценен с использованием ранее оцененных и сертифицированных базовых компонентов для удовлетворения требований, предъявляемых к ИТ-платформе в среде функционирования, это не обеспечивает какого-либо формального уровня доверия к взаимодействию компонентов или по отношению к учету возможного появления уязвимостей при объединении компонентов. Составные пакеты доверия учитывают такие взаимодействия и на более высоких уровнях доверия обеспечивают, что интерфейсы между компонентами являются предметом тестирования. Также выполняется анализ уязвимостей составного ОО с целью учета возможного появления уязвимостей вследствие объединения компонентов.

В таблице 9 представлен краткий обзор СоПД. В столбцах представлены иерархически упорядоченные СоПД, в строках представлены семейства доверия. Каждая цифра (при ее наличии) в полученной матрице определяет конкретный компонент доверия.

Как отмечается в следующем подразделе, в ИСО/МЭК 15408 для ранжирования доверия к составным ОО определены три иерархически упорядоченных составных пакета доверия. Они иерархически упорядочены, поскольку каждый последующий СоПД предоставляет большее доверие, чем все СоПД более низкого уровня. Увеличение доверия от СоПД к СоПД достигается путем замены компонента доверия на более высокий по иерархии компонент доверия из того же семейства доверия (т.е. усилением строгости, области охвата и/или глубины) и путем добавления компонентов доверия из других семейств доверия (т.е. путем добавления новых требований). Это приводит к более глубокому анализу композиции для определения влияния на ее оценку результатов, полученных для отдельных ОО-компонентов.

Эти СоПД состоят из соответствующей комбинации компонентов доверия, описанных в разделе 6 ИСО/МЭК 15408-3. А именно: каждый СоПД включает не более одного компонента из каждого семейства доверия, при этом все зависимости между компонентами доверия удовлетворены.

В СоПД рассматривается способность противостоять нарушителю с потенциалом нападения до Усиленного базового уровня. Это из-за того, что уровень представления информации о проекте, который может быть обеспечен через семейство ACO_DEV, ограничивает некоторые факторы, связанные с потенциалом нападения (например, знание составного ОО) и, следовательно, влияет на строгость анализа уязвимостей, проводимого оценщиком. Поэтому уровень доверия в составном ОО ограничен, хотя доверие к отдельным компонентам в рамках составного ОО может быть намного выше.

Таблица 9 - Краткий обзор составных уровней доверия

|

Класс доверия |

Семейство доверия |

Компоненты доверия в составных пакетах доверия | ||

|

СоПД-А |

СоПД-В |

СоПД-С | ||

|

Композиция |

ACO_COR |

1 |

1 |

1 |

|

АСО_СТТ |

1 |

2 |

2 | |

|

ACO_DEV |

1 |

2 |

3 | |

|

ACO_REL |

1 |

1 |

2 | |

|

ACO_VUL |

1 |

2 |

3 | |

|

Руководства |

AGD_OPE |

1 |

1 |

1 |

|

AGD_PRE |

1 |

1 |

1 | |

|

Поддержка жизненного цикла |

ALC_CMC |

1 |

1 |

1 |

|

ALC_CMS |

2 |

2 |

2 | |

|

ALC_DEL |

|

|

| |

|

ALC_DVS |

|

|

| |

|

ALC_FLR |

|

|

| |

|

ALC_LCD |

|

|

| |

|

ALC_TAT |

|

|

| |

|

Оценка задания по безопасности |

ASE_CCL |

1 |

1 |

1 |

|

ASE_ECD |

1 |

1 |

1 | |

|

ASE_INT |

1 |

1 |

1 | |

|

ASE_OBJ |

1 |

2 |

2 | |

|

ASE_REQ |

1 |

2 |

2 | |

|

ASE_SPD |

|

1 |

1 | |

|

ASE_TSS |

1 |

1 |

1 | |

8.2. Детализация составных пакетов доверия

В следующих подразделах содержатся определения СоПД, при этом различия между конкретными требованиями и описанием характеристик этих требований выделены полужирным шрифтом.

8.3. Составной уровень доверия A (СоПД-A), предусматривающий структурную композицию

8.3.1. Цели

СоПД-A применим, когда составной ОО интегрирован и требуется уверенность в корректности безопасного функционирования результирующей композиции. Это требует взаимодействия (кооперации) с разработчиком зависимого компонента по вопросам получения информации по проекту и результатов тестирования из материалов сертификации зависимого компонента без привлечения разработчика базового компонента.

Поэтому СоПД-A применим в тех случаях, когда разработчикам или пользователям требуется независимо подтвержденный уровень доверия к безопасности от низкого до умеренного при отсутствии прямой доступности полной информации о разработке.

8.3.2. Компоненты доверия

СоПД-A обеспечивает доверие путем анализа задания по безопасности для составного ОО. Для понимания режима безопасного функционирования ФТБ в ЗБ для составного ОО анализируются с использованием выходных данных оценки ОО-компонентов (например, ЗБ, руководств) и спецификации интерфейсов между ОО-компонентами в составном ОО.

Анализ поддержан независимым тестированием интерфейсов базового компонента, на которые полагаются зависимые компоненты, как описано в информации о зависимостях, свидетельстве тестирования разработчиком, базирующемся на информации о зависимостях, информации по разработке и обосновании композиции, а также выборочным независимым подтверждением результатов тестирования, выполненного разработчиком. Анализ также поддержан проводимым оценщиком кратким анализом уязвимостей составного ОО.

СоПД-A также обеспечивает доверие путем уникальной идентификации составного ОО (т.е. ИТ-части ОО и руководств).

Таблица 10 - СоПД-A

|

Класс доверия |

Компоненты доверия |

|

ACO: Композиция |

ACO_COR.1 Обоснование композиции |

|

ACO_CTT.1 Тестирование интерфейсов | |

|

ACO_DEV.1 Функциональное описание | |

|

ACO_REL.1 Базовая информация о зависимостях | |

|

ACO_VUL.1 Краткий анализ уязвимостей композиции | |

|

AGD: Руководства |

AGD_OPE.1 Руководство пользователя по эксплуатации |

|

AGD_PRE.1 Подготовительные процедуры | |

|

ALC: Поддержка жизненного цикла |

ALC_CMC.1 Маркировка ОО |

|

ALC_CMS.2 Охват УК частей ОО | |

|

ASE: Оценка задания по безопасности |

ASE_CCL.1 Утверждения о соответствии |

|

ASE_ECD.1 Определение расширенных компонентов | |

|

ASE_INT.1 Введение ЗБ | |

|

ASE_OBJ.1 Цели безопасности для среды функционирования | |

|

ASE_REQ.1 Установленные требования безопасности | |

|

ASE_TSS.1 Краткая спецификация ОО |

8.4. Составной уровень доверия B (СоПД-B), предусматривающий методическую композицию

8.4.1. Цели

СоПД-B позволяет добросовестному разработчику достигнуть максимального доверия на основе понимания на уровне подсистем влияния взаимосвязей между ОО-компонентами, включаемыми в составной ОО, при минимальной зависимости от привлечения разработчика базового компонента.

СоПД-B применим в тех случаях, когда разработчикам или пользователям требуется независимо подтвержденный умеренный уровень доверия к безопасности на основе всестороннего исследования составного ОО и процесса его разработки без существенного реинжиниринга (восстановления процесса проектирования).

8.4.2. Компоненты доверия

СоПД-B обеспечивает доверие путем анализа ЗБ с полным содержанием для составного ОО. Для понимания режима безопасного функционирования ФТБ в ЗБ для составного ОО анализируются с использованием выходных данных оценки ОО-компонентов (например, ЗБ, руководств), спецификации интерфейсов между ОО-компонентами и проекта ОО (описывающего подсистемы ФБО), содержащегося в информации по разработке композиции.

Анализ поддержан независимым тестированием интерфейсов базового компонента, на которые полагаются зависимые компоненты, как описано в информации о зависимостях (которая для данного СоПД также включает проект ОО), свидетельстве тестирования разработчиком, базирующемся на информации о зависимостях, информации по разработке и обосновании композиции ОО, а также выборочным независимым подтверждением результатов тестирования, выполненного разработчиком. Данный анализ также поддержан проводимым оценщиком анализом уязвимостей составного ОО, демонстрирующим противостояние нарушителю с Базовым потенциалом нападения.

Этот СоПД демонстрирует значительное увеличение уровня доверия по сравнению с СоПД-A, требуя более полного охвата тестированием функциональных возможностей безопасности.

Таблица 11 - СоПД-B

|

Класс доверия |

Компоненты доверия |

|

ACO: Композиция |

ACO_COR.1 Обоснование композиции |

|

ACO_CTT.2 Строгое тестирование интерфейсов | |

|

ACO_DEV.2 Базовое свидетельство по проекту | |

|

ACO_REL.1 Базовая информация о зависимостях | |

|

ACO_VUL.2 Анализ уязвимостей композиции | |

|

AGD: Руководства |

AGD_OPE.1 Руководство пользователя по эксплуатации |

|

AGD_PRE.1 Подготовительные процедуры | |

|

ALC: Поддержка жизненного цикла |

ALC_CMC.1 Маркировка ОО |

|

ALC_CMS.2 Охват УК частей ОО | |

|

ASE: Оценка задания по безопасности |

ASE_ Утверждения о соответствии |

|

ASE_ECD.1 Определение расширенных компонентов | |

|

ASE_INT.1 Введение ЗБ | |

|

ASE_OBJ.2 Цели безопасности | |

|

ASE_REQ.2 Производные требования безопасности | |

|

ASE_SPD.1 Определение проблемы безопасности | |

|

ASE_TSS.1 Краткая спецификация ОО |

8.5. Составной уровень доверия C (СоПД-C), предусматривающий методическую композицию, тестирование и проверку

8.5.1. Цели

СоПД-C позволяет разработчику достигнуть максимального доверия на основе точного анализа взаимосвязей между компонентами составного ОО, который несмотря на строгость не требует полного доступа ко всем свидетельствам базового компонента.

Поэтому СоПД-C применим, когда разработчикам или пользователям требуется независимо подтвержденный уровень доверия к безопасности от умеренного до высокого для ОО общего назначения и они готовы нести дополнительные затраты на проектирование, связанные с обеспечением безопасности.

8.5.2. Компоненты доверия

СоПД-C обеспечивает доверие путем анализа ЗБ с полным содержанием для составного ОО. Для понимания режима безопасного функционирования ФТБ в ЗБ составного ОО анализируются с использованием выходных данных оценки ОО-компонентов (например, ЗБ, руководств), спецификации интерфейсов между ОО-компонентами и проекта ОО (описывающего модули ФБО), содержащегося в информации по разработке композиции.

Анализ поддержан независимым тестированием интерфейсов базового компонента, на которые полагаются зависимые компоненты, как описано в информации о зависимостях (которая для данного СоПД также включает проект ОО), свидетельстве тестирования разработчиком, базирующемся на информации о зависимостях, информации по разработке и обосновании композиции ОО, а также выборочным независимым подтверждением результатов тестирования, выполненного разработчиком. Данный анализ также поддержан проводимым оценщиком анализом уязвимостей составного ОО, демонстрирующим противостояние нарушителю с усиленным базовым потенциалом нападения.

Этот СоПД дает значительное увеличение уровня доверия по сравнению с СоПД-B, требуя большего описания проекта и демонстрацию противостояния нарушителям с более высоким потенциалом нападения.

Таблица 12 - СоПД-C

|

Класс доверия |

Компоненты доверия |

|

ACO: Композиция |

ACO_COR.1 Обоснование композиции |

|

ACO_CTT.2 Строгое тестирование интерфейсов | |

|

ACO_DEV.3 Детализированное свидетельство по проекту | |

|

ACO_REL.2 Информация о зависимостях | |

|

ACO_VUL.3 Усиленный базовый анализ уязвимостей композиции | |

|

AGD: Руководства |

AGD_OPE.1 Руководство пользователя по эксплуатации |

|

AGD_PRE.1 Подготовительные процедуры | |

|

ALC: Поддержка жизненного цикла |

ALC_CMC.1 Маркировка ОО |

|

ALC_CMS.2 Охват УК частей ОО | |

|

ASE: Оценка задания по безопасности |

ASE_CCL.1 Утверждения о соответствии |

|

ASE_ECD.1 Определение расширенных компонентов | |

|

ASE_INT.1 Введение ЗБ | |

|

ASE_OBJ.2 Цели безопасности | |

|

ASE_REQ.2 Производные требования безопасности | |

|

ASE_SPD.1 Определение проблемы безопасности | |

|

ASE_TTS.1 Краткая спецификация ОО |

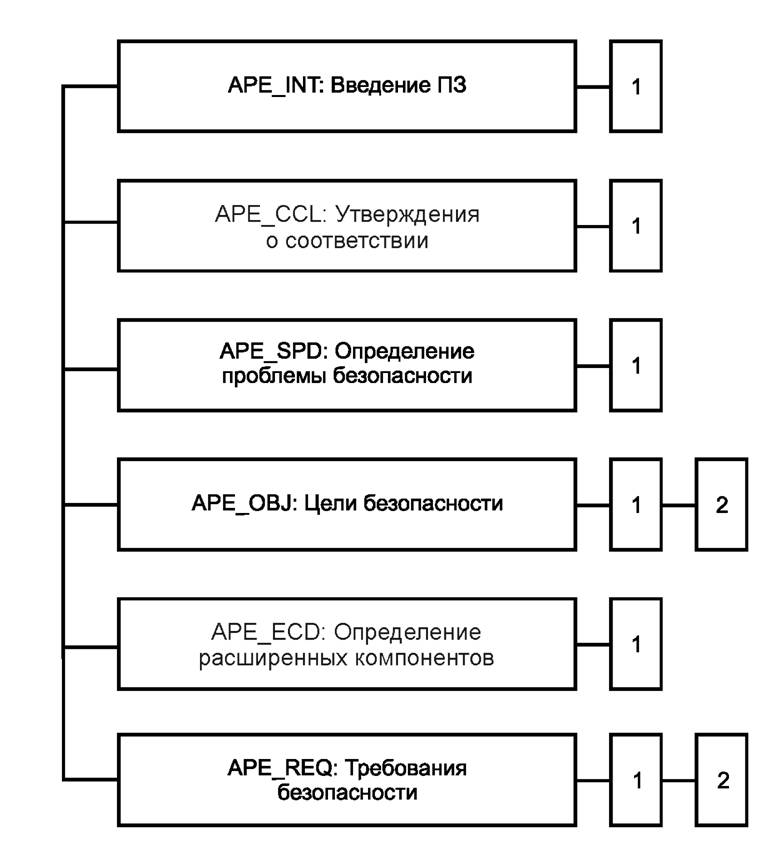

9. Класс APE: Оценка профиля защиты

Оценка ПЗ требуется для демонстрации того, что ПЗ является полным, непротиворечивым и правильным, а в случае, если ПЗ основывается на одном или нескольких других ПЗ или пакетах доверия, что этот ПЗ является корректной реализацией этих ПЗ и пакетов доверия. Эти свойства необходимы для того, чтобы ПЗ можно было использовать в качестве основы для разработки ЗБ или другого ПЗ.

Данный раздел ИСО/МЭК 15408-3 следует использовать в совокупности с приложениями A, B, C ИСО/МЭК 15408-1, в которых разъясняются некоторые принципы и понятия, описанные в данном подразделе, а также приводятся многочисленные примеры.

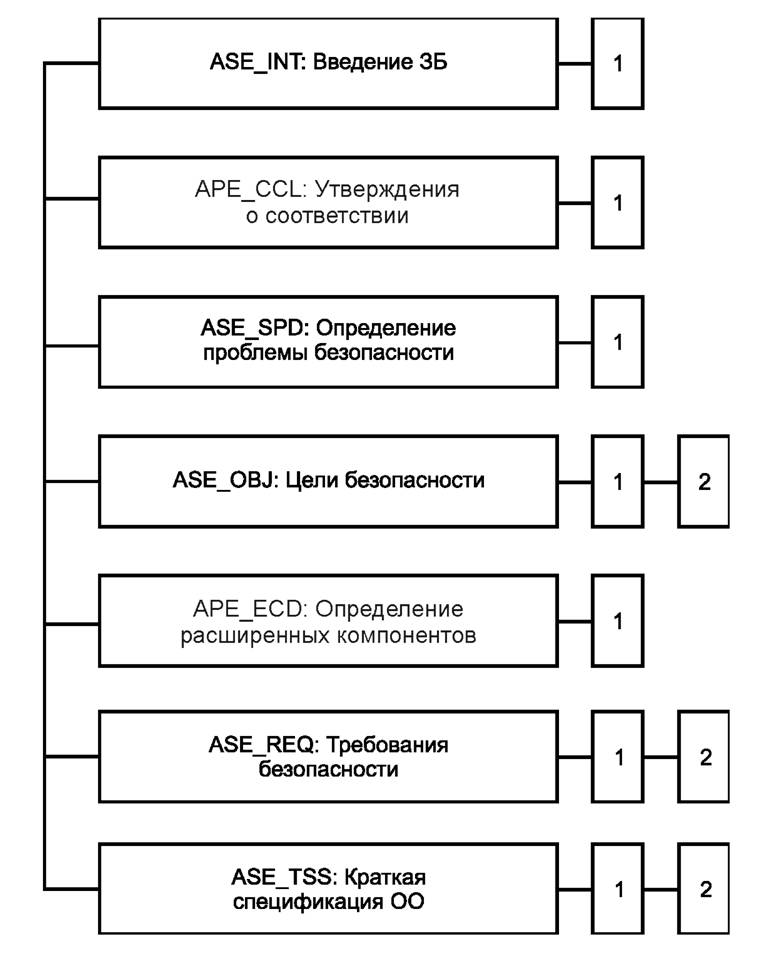

На рисунке 8 показаны семейства этого класса и иерархия компонентов этих семейств.

"Рис. 8. Декомпозиция класса APE "Оценка профиля защиты""

9.1. Введение ПЗ (APE_INT)

9.1.1. Цели

Цель данного семейства состоит в том, чтобы предоставить описание ОО в повествовательной форме.

Оценка "Введения ПЗ" требуется для демонстрации того, что ПЗ правильно идентифицирован, и что "Ссылка на ПЗ" и "Аннотация ОО" не противоречат друг другу.

9.1.2. APE_INT.1 Введение ПЗ

Зависимости: отсутствуют.

9.1.2.1. Элементы действий разработчика

9.1.2.1.1. APE_INT.1.1D

Разработчик ПЗ должен представить "Введение ПЗ".

9.1.2.2. Элементы содержания и представления свидетельств

9.1.2.2.1. APE_INT.1.1C

"Введение ПЗ" должно содержать "Ссылку на ПЗ" и "Аннотацию ОО".

9.1.2.2.2. APE_INT.1.2C

"Ссылка на ПЗ" должна уникально идентифицировать ПЗ.

9.1.2.2.3. APE_INT.1.3C

В "Аннотации ОО" должна быть представлена краткая информация об использовании и основных функциональных возможностях безопасности ОО.

9.1.2.2.4. APE_INT.1.4C

В "Аннотации ОО" должен быть идентифицирован тип ОО.

9.1.2.2.5. APE_INT.1.5C

В "Аннотации ОО" должны быть идентифицированы любые не входящие в ОО аппаратные, программные, а также программно-аппаратные средства, доступные для ОО.

9.1.2.3. Элементы действий оценщика

9.1.2.3.1. APE_INT.1.1E

Оценщик должен подтвердить, что представленная информация удовлетворяет всем требованиям к содержанию и представлению свидетельств.

9.2. Утверждения о соответствии (APE_CCL)

9.2.1. Цели

Цель данного семейства заключается в том, чтобы сделать заключение об обоснованности утверждений о соответствии. Кроме того, в данном семействе специфицируется, соответствуют ли ЗБ и другие ПЗ данному ПЗ.

9.2.2. APE_CCL.1 Утверждения о соответствии

Зависимости: APE_INT.1 Введение ПЗ

APE_ECD.1 Определение расширенных компонентов

APE_REQ.1 Установленные требования безопасности.

9.2.2.1. Элементы действий разработчика

9.2.2.1.1. APE_CCL.1.1D

Разработчик ПЗ должен представить "Утверждение о соответствии".

9.2.2.1.2. APE_CCL.1.2D

Разработчик ПЗ должен представить "Обоснование утверждения о соответствии".

9.2.2.1.3. APE_CCL.1.3D

Разработчик ПЗ должен представить "Изложение соответствия".

9.2.2.2. Элементы содержания и представления свидетельств

9.2.2.2.1. APE_CCL.1.1C

В "Утверждения о соответствии" должно быть включено "Утверждение о соответствии ИСО/МЭК 15408", которое определяет, для какой редакции ИСО/МЭК 15408 утверждается соответствие ПЗ.

9.2.2.2.2. APE_CCL.1.2C

В "Утверждении о соответствии ИСО/МЭК 15408" должно приводиться описание соответствия ПЗ ИСО/МЭК 15408-2; ПЗ либо описывается как соответствующий требованиям ИСО/МЭК 15408-2, либо как содержащий расширенные по отношению к ИСО/МЭК 15408-2 требования.

9.2.2.2.3. APE_CCL.1.3C

В "Утверждении о соответствии ИСО/МЭК 15408" должно приводиться описание соответствия ПЗ ИСО/МЭК 15408-3; ПЗ либо описывается как соответствующий требованиям ИСО/МЭК 15408-3, либо как содержащий расширенные по отношению к ИСО/МЭК 15408-3 требования.

9.2.2.2.4. APE_CCL.1.4C

"Утверждение о соответствии ИСО/МЭК 15408" должно согласовываться с "Определением расширенных компонентов".

9.2.2.2.5. APE_CCL.1.5C

В "Утверждении о соответствии" должны быть идентифицированы все ПЗ и пакеты требований безопасности, о соответствии которым утверждается в ПЗ.

9.2.2.2.6. APE_CCL.1.6C

В "Утверждении о соответствии ПЗ пакету требований" должно приводиться описание любого соответствия ПЗ некоторому пакету требований; ПЗ либо описывается как соответствующий пакету требований, либо как содержащий расширенные по отношению к пакету требования.

9.2.2.2.7. APE_CCL.1.7C

В "Обосновании утверждений о соответствии" должно быть продемонстрировано, что тип ОО согласуется с типом ОО в тех ПЗ, о соответствии которым утверждается.

9.2.2.2.8. APE_CCL.1.8C

В "Обосновании утверждений о соответствии" должно быть продемонстрировано, что изложение определения проблемы безопасности согласуется с изложением определения проблемы безопасности тех ПЗ, о соответствии которым утверждается.

9.2.2.2.9. APE_CCL.1.9C

В "Обосновании утверждений о соответствии" должно быть продемонстрировано, что изложение "Целей безопасности" согласуется с изложением "Целей безопасности" в тех ПЗ, о соответствии которым утверждается.

9.2.2.2.10. APE_CCL.1.10C

В "Обосновании утверждений о соответствии" должно быть продемонстрировано, что изложение "Требований безопасности" согласуется с изложением "Требований безопасности" в тех ПЗ, о соответствии которым утверждается.

9.2.2.2.11. APE_CCL.1.11C

"Изложение соответствия" должно содержать описание соответствия, требуемого любыми ПЗ/ЗБ данному профилю защиты в виде строгого или демонстрируемого соответствия.

9.2.2.3. Элементы действий оценщика

9.2.2.3.1. APE_CCL.1.1E

Оценщик должен подтвердить, что представленная информация удовлетворяет всем требованиям к содержанию и представлению свидетельств.

9.3. Определение проблемы безопасности (APE_SPD)

9.3.1. Цели

В данной части ПЗ определяется проблема безопасности, которая должна решаться применением ОО и его средой функционирования.

Оценка "Определения проблемы безопасности" требуется для того, чтобы продемонстрировать, что проблема безопасности данного ОО и среды его функционирования четко определена.

9.3.2. APE_SPD.1 Определение проблемы безопасности

Зависимости: отсутствуют.

9.3.2.1. Элементы действий разработчика

9.3.2.1.1. APE_SPD.1.1D

Разработчик ПЗ должен представить "Определение проблемы безопасности".

9.3.2.2. Элементы содержания и представления свидетельств

9.3.2.2.1. APE_SPD.1.1C

"Определение проблемы безопасности" должно включать в себя описание угроз.

9.3.2.2.2. APE_SPD.1.2C

Описание всех угроз должно проводиться в терминах источника угрозы, активов и негативного действия.

9.3.2.2.3. APE_SPD.1.3C

В "Определение проблемы безопасности" должно быть включено описание ПБОр.

9.3.2.2.4. APE_SPD.1.4C