ГОСТ Р ИСО/МЭК 27010-2020 ИНФОРМАЦИОННЫЕ ТЕХНОЛОГИИ. МЕТОДЫ И СРЕДСТВА ОБЕСПЕЧЕНИЯ БЕЗОПАСНОСТИ. МЕНЕДЖМЕНТ ИНФОРМАЦИОННОЙ БЕЗОПАСНОСТИ ПРИ ОБМЕНЕ ИНФОРМАЦИЕЙ МЕЖДУ ОТРАСЛЯМИ И ОРГАНИЗАЦИЯМИ

Администратор

Администратор

05.04.2023

05.04.2023

Утв. и введен в действие Приказом Федерального агентства по техническому регулированию и метрологии от 10 ноября 2020 г. N 1041-ст

Information technology. Security techniques and tools. Information security management for inter-sector and inter-organizational communications

(ISO/IEC 27010:2015, Information technology. Security techniques. Information security management for inter-sector and inter-organizational communications, IDT)

ОКС 35.030

Дата введения - 1 июня 2021 года

Введен впервые

Предисловие

1 ПОДГОТОВЛЕН Федеральным государственным учреждением "Федеральный исследовательский центр "Информатика и управление" Российской академии наук" (ФИЦ ИУ РАН) и Обществом с ограниченной ответственностью "Информационно-аналитический вычислительный центр" (ООО ИАВЦ) на основе собственного перевода на русский язык англоязычной версии стандарта, указанного в пункте 4

2 ВНЕСЕН Техническим комитетом по стандартизации ТК 22 "Информационные технологии"

3 УТВЕРЖДЕН И ВВЕДЕН В ДЕЙСТВИЕ Приказом Федерального агентства по техническому регулированию и метрологии от 10 ноября 2020 г. N 1041-ст

4 Настоящий стандарт идентичен международному стандарту ИСО/МЭК 27010:2015 "Информационные технологии. Методы обеспечения безопасности. Менеджмент информационной безопасности при обмене информацией между отраслями и организациями" (ISO/IEC 27010:2015 "Information technology - Security techniques - Information security management for inter-sector and inter-organizational communications", IDT).

ИСО/МЭК 27010 разработан подкомитетом ПК 27 "Методы и средства обеспечения безопасности ИТ" Совместного технического комитета СТК 1 "Информационные технологии" Международной организации по стандартизации (ИСО) и Международной электротехнической комиссии (МЭК).

Наименование настоящего стандарта изменено относительно наименования указанного международного стандарта для приведение в соответствие с ГОСТ Р 1.5-2012 (пункт 3.5).

При применении настоящего стандарта рекомендуется использовать вместо ссылочных международных стандартов соответствующие им национальные стандарты, сведения о которых приведены в дополнительном приложении ДА

5 ВВЕДЕН ВПЕРВЫЕ

6 Некоторые положения международного документа, указанного в пункте 4, могут являться объектом патентных прав. Международная организация по стандартизации (ИСО) и Международная электротехническая комиссия (МЭК) не несут ответственности за идентификацию подобных патентных прав

Правила применения настоящего стандарта установлены в статье 26 Федерального закона от 29 июня 2015 г. N 162-ФЗ "О стандартизации в Российской Федерации". Информация об изменениях к настоящему стандарту публикуется в ежегодном (по состоянию на 1 января текущего года) информационном указателе "Национальные стандарты", а официальный текст изменений и поправок - в ежемесячном информационном указателе "Национальные стандарты". В случае пересмотра (замены) или отмены настоящего стандарта соответствующее уведомление будет опубликовано в ближайшем выпуске ежемесячного информационного указателя "Национальные стандарты". Соответствующая информация, уведомление и тексты размещаются также в информационной системе общего пользования - на официальном сайте Федерального агентства по техническому регулированию и метрологии в сети Интернет (www.gost.ru)

Введение

Настоящий стандарт является специальным дополнением к стандартам ИСО/МЭК 27001 и ИСО/МЭК 27002, предназначенным для использования субъектами информационного обмена. Руководящие принципы, содержащиеся в настоящем стандарте, дополняют общие указания, приведенные в других стандартах серии ИСО/МЭК 27000.

Необходимо отметить, что ИСО/МЭК 27001 и ИСО/МЭК 27002 касаются обмена информацией между организациями в общем виде. При передаче организации информации ограниченного доступа нескольким организациям, отправитель должен быть уверен, что ее использование в этих организациях будет находиться под надлежащим контролем безопасности, осуществляемом принимающими организациями. Это может быть достигнуто путем создания сообщества по обмену информацией, где каждый участник доверяет другим членам защиту совместно используемой информации, даже если организации конкурируют друг с другом.

Сообщество по обмену информацией не может работать без доверия. Отправители информации должны иметь возможность доверять получателям в том, что они не разглашают или не используют данные ненадлежащим образом. Получатели информации должны иметь возможность доверять, что информация является достоверной с учетом всех оговорок, заявленных отправителем. Оба аспекта важны и должны явно обеспечиваться эффективными политиками безопасности и использованием передового опыта. Для достижения этого все члены сообщества должны внедрить общую систему менеджмента, обеспечивающую безопасность совместно используемой информации. Такая система называется системой менеджмента информационной безопасности (СМИБ) для сообщества по обмену информацией.

Кроме того, обмен информацией может происходить между сообществами по обмену информацией, в которых не все получатели будут известны отправителю. Такое возможно только при наличии достаточного уровня доверия между сообществами и наличии соглашений об обмене информацией. Это особенно важно для обмена информацией ограниченного доступа между различными сообществами, такими как отрасли промышленности или секторы рынка.

Настоящий стандарт определяет руководящие принципы в дополнение к указаниям, приведенным в серии ИСО/МЭК 27000 для реализации менеджмента информационной безопасности (ИБ) в сообществах по обмену информацией <1>.

--------------------------------

<1> Сообщество по обмену информацией в контексте настоящего стандарта - это объединение группы или групп лиц на основе совместного использования определенной информации, доступ к которой ограничен или может быть ограничен.

В настоящем стандарте представлены средства управления и методические материалы, предназначенные для применения при инициировании, реализации, поддержании и улучшении ИБ информационного обмена между отраслями и организациями.

Настоящий стандарт может применяться для любых форм обмена и совместного использования информации ограниченного доступа, как публичной, так и приватной, как на национальном, так и на международном уровнях, как в рамках одной отрасли промышленности или сектора рынка, так и между отраслями и секторами. В частности, стандарт может быть применен при обмене и совместном использовании информации в условиях обслуживания и защиты критической инфраструктуры организации или государства.

В настоящем стандарте использованы следующие нормативные ссылки. Для датированных ссылок применяют только указанное издание. Для недатированных - последнее издание, включая все изменения.

ISO/IEC 27000:2014, Information technology - Security techniques - Information security management systems - Overview and vocabulary (Информационные технологии. Методы и средства обеспечения безопасности. Системы менеджмента информационной безопасности. Общий обзор и терминология)

ISO/IEC 27001:2013, Information technology - Security techniques - Information security management systems - Requirements (Информационные технологии. Методы и средства обеспечения безопасности. Системы менеджмента информационной безопасности. Требования)

ISO/IEC 27002:2013, Information technology - Security techniques - Code of practice for information security controls (Информационные технологии. Методы и средства обеспечения безопасности. Свод норм и правил менеджмента информационной безопасности)

В настоящем стандарте применены термины по ИСО/МЭК 27000.

4.1 Введение

Рекомендации для СМИБ для информационного обмена между отраслями и организациями приводятся в разделах 5 - 18.

ИСО/МЭК 27002 определяет меры обеспечения ИБ, которые охватывают обмен информацией между организациями на двусторонней основе, а также меры обеспечения ИБ для общего распространения общедоступной информации. Однако при определенных обстоятельствах существует необходимость в обмене информацией в сообществе организаций, где информация является в некоторой степени конфиденциальной и не должна быть доступной никому кроме участников сообщества. В отдельных случаях информация должна быть доступна только определенным лицам в каждой организации-участнике или же могут быть другие требования безопасности, такие как, например, анонимность информации. Для удовлетворения этих требований настоящий стандарт определяет дополнительные возможные меры обеспечения ИБ и предоставляет дополнительные указания и соответствующее толкование ИСО/МЭК 27001 и ИСО/МЭК 27002.

Настоящий стандарт содержит четыре справочных приложения. В приложении A приведены потенциальные преимущества от обмена информацией ограниченного доступа между организациями. Приложение B содержит руководящие указания относительно того, как члены сообщества по обмену информацией могут оценить степень доверия в отношении информации, предоставленной другими членами. Приложение C описывает "Протокол Светофора" - механизм, широко используемый в сообществах по обмену информацией для указания разрешенного распространения информации (набор обозначений для маркировки информации ограниченного доступа с целью указать аудиторию ее дальнейшего распространения). В приложении D приведены некоторые примеры моделей организации сообществ по обмену информацией.

4.2 Сообщества по обмену информацией

Сообщества по обмену информацией для обеспечения эффективности должны иметь общие интересы или другие отношения, определяющие область обмена информацией ограниченного доступа. Например, сообщества могут быть специфичными для рыночного сектора и включать в себя только организации из этого конкретного сектора. Конечно, могут быть другие основания для общих интересов, например, географическое положение или общая собственность.

Участники информационного обмена также должны быть уверены в том, что Соглашение об обмене информацией и совместном ее использовании заключено между всеми участниками и приняты меры контроля за его соблюдением.

4.3 Управление сообществами

Сообщества по обмену информацией обычно создаются из независимых организаций или частей организаций. Поэтому не может быть четких или единых организационных структур и управленческих функций, применимых ко всем участникам. Для обеспечения эффективности менеджмента ИБ необходим ответственный подход со стороны руководства. Следовательно, организационные структуры и функции управления, применяемые к менеджменту ИБ сообщества, должны быть четко определены.

Необходимо учитывать особенности организаций - участников сообщества по обмену информацией. В качестве особенностей могут рассматриваться:

- различная правовая и нормативная сферы деятельности;

- наличие в организации-участнике собственной СМИБ;

- действующие в организации-участнике правила по защите активов и по раскрытию информации.

4.4 Вспомогательные структуры

Многие сообщества по обмену информацией могут принять решение о создании или назначении централизованной структуры для организации и поддержки совместного использования информации (далее - вспомогательная структура поддержки). Такая структура может легче и эффективнее предоставить множество вспомогательных мер обеспечения ИБ, таких как анонимизация источника и получателей, чем это возможно при непосредственном обмене информацией между участниками.

Существует множество различных организационных моделей, которые могут быть использованы для создания вспомогательных структур поддержки. В приложении D к настоящему стандарту описаны две общие модели: орган доверенных коммуникаций (Trusted Information Communication Entity (TICE)) и пункт предупреждений, рекомендаций и отчетности (Warning, Advice and Reporting Point (WARP)).

4.5 Межотраслевые коммуникации

Основой большинства сообществ по обмену информацией является общая область деятельности, поскольку это обеспечивает естественную сферу общих интересов. Тем не менее, вполне возможно, что такие сообщества будут обмениваться информацией, которая будет представлять интерес и для сообществ по обмену информацией, созданных в других отраслях. В таких случаях возможно объединение отраслевых сообществ в межотраслевые сообщества по обмену информацией опять же на основе общих интересов, таких как характер передаваемой информации. Обмен информацией в таком случае называется межотраслевым обменом.

Межотраслевое взаимодействие значительно облегчается, если в каждом сообществе по обмену информацией существуют вспомогательные структуры поддержки, поскольку необходимые соглашения об обмене информацией и меры обеспечения ИБ могут быть реализованы между этими поддерживающими структурами, а не между всеми членами всех сообществ. Некоторые межотраслевые сообщества могут требовать анонимности источников или получателей информации, что также может быть достигнуто с помощью вспомогательных структур поддержки.

4.6 Соответствие

Существует ряд областей, где ИСО/МЭК 27001:2013 должен быть интерпретирован при применении к сообществу по обмену информацией (или для межотраслевой коммуникации сообществ).

Во-первых, требуется интерпретировать определение соответствующей организации.

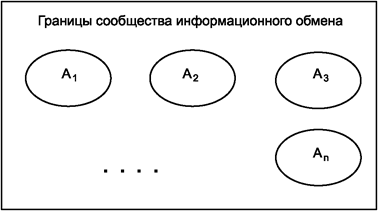

ИСО/МЭК 27001:2013 требует от организации создания, внедрения, поддержки и постоянного совершенствования СМИБ (см. подраздел 4.4 ИСО/МЭК 27001:2013). В данном контексте соответствующей организацией является сообщество по обмену информацией. Однако участники сообщества по обмену информацией сами являются организациями, как показано на рисунке 1.

Ak - организация - участник сообщества (k = 1... n), включая и вспомогательные структуры

Рисунок 1 - Сообщество и организации

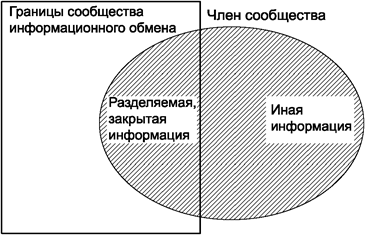

Во-вторых, во многих сообществах по обмену информацией совместный доступ участников сообщества к информации ограниченного доступа может быть разрешен не всем лицам в организациях-участниках. В этом случае одна часть сообщества будет входить в область действия СМИБ, а другая будет вне этой области. Часть сообщества, которая не входит в область действия СМИБ, будет иметь доступ только к части информации сообщества, выделенной для более широкого доступа, что показано на рисунке 2.

Рисунок 2 - Частичный охват участника

Вполне возможно, что члены сообщества по обмену информацией могут использовать свои собственные СМИБ, из-за чего некоторые процессы могут попадать в сферу действия как системы сообщества, так и систем участников сообщества. В таких случаях существует, по крайней мере, теоретическая возможность противоречивости и несовместимости требований к этим процессам. Подобная проблема оправдывает исключение из сферы действия СМИБ сообщества такого участника (см. подраздел 4.3 ИСО/МЭК 27001:2013).

Определяя процесс оценки рисков (см. пункт 6.1.2 ИСО/МЭК 27001:2013), сообщество по обмену информацией должно принимать во внимание различное влияние рисков на разных участников сообщества. Поэтому сообществу необходимо будет выбрать такую методику оценки риска, которая сможет учитывать неравномерное воздействие, и, аналогичным образом, - свои критерии оценки риска.

4.7 Модель информационного обмена

Обмен информацией ограниченного доступа в соответствии с настоящим стандартом, при условии соблюдения выбранных требований к контролю может осуществляться в любой форме: письменной, устной или электронной.

В последующих разделах настоящего стандарта индивидуальные конфиденциальные сообщения описываются с точки зрения следующих участников:

- источником информации является лицо или организация, которая предоставляет эту информацию; источник не обязательно должен быть членом сообщества;

- отправитель является членом сообщества по обмену информацией, который инициирует распространение информации в сообществе. Отправитель может отправлять информацию напрямую или пересылать ее вспомогательному субъекту для распространения. Отправитель может, но не обязательно, быть также и источником информации. Отправитель может скрывать личность источника. Сообщества могут предоставлять средства, позволяющие участнику скрывать также и личность отправителя;

- адресат - получатель информации, распространяемой внутри сообщества. При условии, что информация определена как доступная для более широкого распространения, получатели не обязательно должны быть членами сообщества. Сообщества могут предоставлять средства, позволяющие получателям скрывать свою личность от отправителей информации.

5.1 Руководящие указания в части информационной безопасности

5.1.1 Политики информационной безопасности

Пункт 5.1.1 ИСО/МЭК 27002:2013 дополняется следующим:

Руководство по внедрению

Политика ИБ должна определять, как члены сообщества будут сотрудничать при определении политики обмена информацией и направлений обеспечения безопасности информационного обмена. Политика должна быть доступна для всех сотрудников, участвующих в обмене информацией в сообществе. Распространение политики другим работникам участников сообщества может быть ограничено.

Политика обмена информацией должна определять правила маркировки и распространения информации, используемой в сообществе.

5.1.2 Пересмотр политик информационной безопасности

Пункт 5.1.2 ИСО/МЭК 27002:2013 дополняется следующим:

Руководство по внедрению

Пересмотр должен включать информацию о существенных изменениях в составе членов сообщества по обмену информацией.

Дополнительная информация, характерная для обмена информацией между отраслями и организациями, отсутствует.

7.1 При приеме на работу

7.1.1 Проверка

Пункт 7.1.1 ИСО/МЭК 27002:2013 дополняется следующим:

Руководство по внедрению

Правила проверки вряд ли будут единообразными для всех членов сообщества по обмену информацией. Сообщества должны рассмотреть возможность определения минимальных уровней проверок, которые будут применяться ко всем сотрудникам или подрядчикам, которым будет предоставлен доступ к общей информации сообщества.

7.1.2 Правила и условия работы

Дополнительная информация, характерная для обмена информацией между отраслями и организациями, отсутствует.

7.2 Во время работы

Дополнительная информация, характерная для обмена информацией между отраслями и организациями, отсутствует.

7.3 Увольнение и смена места работы

Дополнительная информация, характерная для обмена информацией между отраслями и организациями, отсутствует.

8.1 Ответственность за активы

8.1.1 Инвентаризация активов

Дополнительная информация, характерная для обмена информацией между отраслями и организациями, отсутствует.

8.1.2 Владение активами

Дополнительная информация, характерная для обмена информацией между отраслями и организациями, отсутствует.

8.1.3 Допустимое использование активов

Пункт 8.1.3 ИСО/МЭК 27002:2013 дополняется следующим:

Руководство по внедрению

Информация, предоставленная участниками сообщества по обмену информацией, является активом, и должна защищаться, использоваться и распространяться в соответствии со всеми правилами, установленными сообществом по обмену информацией или источником информации.

8.1.4 Возврат активов

Дополнительная информация, характерная для обмена информацией между отраслями и организациями, отсутствует.

8.2 Категорирование информации

8.2.1 Категорирование информации

Пункт 8.2.1 ИСО/МЭК 27002:2013 изменяется следующим образом:

Меры обеспечения ИБ

Информация должна категорироваться с точки зрения требований законодательства, ценности, достоверности, приоритета, критичности и чувствительности к несанкционированному раскрытию или изменению.

Руководство по внедрению

Согласно критериям, приведенным в ИСО/МЭК 27002, информация должна категорироваться с точки зрения ее достоверности и приоритета. Достоверность должна оцениваться с точки зрения репутации ее источника, технического содержания и качества описания. Приоритет должен указывать на необходимость срочного или немедленного действия, такого, как дальнейшее распространение.

Помимо уровня конфиденциальности, чувствительность к несанкционированному раскрытию и изменению может зависеть также от других аспектов информации, таких как последствия ее раскрытия или потенциальная возможность поставить под угрозу анонимность ее источника.

Необходимо соблюдать осторожность в интерпретации классификационных обозначений, присвоенных другими участниками сообщества по обмену информацией.

Пример - Один известный почтовый клиент при отображении электронных писем, в которых значение поля заголовка конфиденциальности установлено в "для служебного пользования (company confidential)" (RFC 4021 [1]) добавляет: "Пожалуйста, считайте это сообщение конфиденциальным". В этом случае неясно, подразумевал ли автор "для служебного пользования" (и сообщение было отправлено по ошибке) или "конфиденциально для вас, получателя".

8.2.2 Маркировка информации

Дополнительная информация, характерная для обмена информацией между отраслями и организациями, отсутствует.

8.2.3 Обращение с активами

Дополнительная информация, характерная для обмена информацией между отраслями и организациями, отсутствует.

8.3 Обращение с носителями информации

Дополнительная информация, характерная для обмена информацией между отраслями и организациями, отсутствует.

8.4 Защита обмена информацией

Меры обеспечения ИБ, дополнительные к разделу 8 ИСО/МЭК 27002:2013.

Цель: обеспечить адекватную защиту обмена информацией в рамках сообщества по обмену информацией.

Информация, которой обмениваются члены сообщества по обмену информацией, должна защищаться согласованным образом, даже если участники являются независимыми субъектами или частями субъектов, которые могут маркировать, распространять и защищать свою собственную информацию различными способами.

При запросе анонимности любая информация, идентифицирующая источник информации, должна удаляться. Точно так же должна быть обеспечена возможность получать информацию без раскрытия личности получателя.

Выход совместно используемой информации за пределы сообщества должен контролироваться.

8.4.1 Распространение информации

Меры обеспечения ИБ

Распространение информации в пределах участника-получателя должно быть ограничено, на основе предопределенной маркировки распространения, определенной сообществом.

Руководство по внедрению

Информация, которая не имеет маркировки распространения, должна распространяться согласно правилам по умолчанию, которые определяются сообществом по обмену информацией. В случае сомнений или в случае отсутствия общепринятого соглашения о распространении по умолчанию, к информации следует относиться с осторожностью. Если такое возможно, то получатель должен запросить отправителя повторно передать информацию с явной маркировкой распространения.

Ограничения распространения могут включать ограничения на использование, такие как контроль электронного копирования и вставки, запрет снимков экрана или предотвращение печати и экспорта.

Дополнительная информация

Различные атрибуты или компоненты совместно используемой информации могут иметь различные уровни конфиденциальности. В частности, уровень конфиденциальности информации о наличии конкретного сообщения, или другой совместно используемой информации, может отличаться от уровня конфиденциальности информации, содержащейся в самом сообщении.

Функциональность управления правами на информацию зачастую используется для обеспечения ограничений в ее использовании. В этом случае необходимо наличие четкой политики или модели управления правами, чтобы пользователи понимали, какие действия будут разрешены системой, а какие будут заблокированы.

8.4.2 Предупреждение об ответственности за информацию

Меры обеспечения ИБ

Каждый обмен информацией должен начинаться с заявления об отказе от ответственности с перечислением любых специальных требований, которым должны следовать получатели в дополнение к обычному категорированию информации.

Руководство по внедрению

Если предупреждение об отказе от ответственности не до конца понятно или соответствующие требования не могут быть удовлетворены, то получатель должен запросить разъяснения у отправителя.

8.4.3 Достоверность информации

Меры обеспечения ИБ

При каждом обмене информацией должна быть определена степень уверенности отправителя в достоверности и точности передаваемой информации.

Руководство по внедрению

В отдельных случаях из-за срочности, потенциальных последствий и технических ограничений, невозможно проверить всю информацию перед передачей. В таких случаях это должно быть оговорено в примечании, которое должно быть частью сообщения.

Добавление примечания о достоверности информации особенно важно, если источник является анонимным или неизвестным. Если же отправитель смог проверить достоверность предоставленной информации и может ручаться за ее подлинность, то он должен это указать явным образом.

8.4.4 Снижение уровня актуальности информации

Меры обеспечения ИБ

Отправитель информации должен указать, снизится ли уровень актуальности предоставленной информации после какого-либо внешнего события или по прошествии времени.

Руководство по внедрению

В том случае, если уровень актуальности предоставляемой информации со временем снижается, она все равно может нуждаться в защите. Руководящие принципы категорирования (см. 8.2.1) могут определять возможность снижения уровня актуальности по умолчанию.

8.4.5 Защита анонимности отправителя

Меры обеспечения ИБ

В случаях, когда требуется анонимность, участник сообщества должен удалить любую идентификационную информацию отправителя во всех сообщениях, которые он отправляет или получает.

Руководство по внедрению

Перед передачей информации другим участникам сообщества по обмену информацией отправитель должен получить соответствующее разрешение источника такой информации (если только он сам не является источником). Отправитель должен также спросить источник, можно ли его идентифицировать в качестве первоначального источника информации.

Важно, чтобы в процессе защиты анонимности источника наряду с происхождением учитывалось также и содержание сообщения, поскольку анализ содержимого может выявить личность источника. Там, где это возможно, отправитель сообщения должен попросить источник проверить обезличенную информацию и список предполагаемых получателей до ее распространения.

Пример - Сообщение типа "наши банкоматы были отключены сегодня новым вирусом" может выявить источник, только в том случае, если в рассматриваемый день только один банк столкнулся с нарушением обслуживания населения.

Существуют технические механизмы, которые могут использоваться для подтверждения подлинности отправителя без нарушения анонимности. Например, общие криптографические ключи могут быть использованы для подтверждения того, что сообщение исходило от участника сообщества, но без раскрытия личности отправителя.

8.4.6 Защита анонимности получателей

Меры обеспечения ИБ

С одобрения отправителя участники сообщества должны иметь возможность получать сообщения, не раскрывая свою личность.

Руководство по внедрению

Анонимное получение может быть реализовано как техническими (например, с помощью криптографии), так и процедурными средствами (например, маршрутизацией через вспомогательный объект). Необходимо следить за тем, чтобы анонимность не нарушала правовые ограничения и не снижала общий уровень доверия в сообществе.

Дополнительная информация

Анонимное получение часто необходимо для эффективного межотраслевого обмена информацией, потому что отраслевые сообщества могут желать сохранить в тайне детали своего членства в сообществе.

8.4.7 Полномочия по распространению

Меры обеспечения ИБ

Если информация не помечена для более широкого распространения, то она не должна распространяться за пределы сообщества по обмену информацией без официального одобрения со стороны владельца.

Руководство по внедрению

Для более широкого распространения полученной информации каждый участник должен отвечать за получение всех необходимых разрешений владельца.

При межотраслевом информационном обмене отправитель может не знать, какие именно организации получат отправляемую информацию. В таких случаях он должен обеспечить получение разрешения на общую или специальную отправку.

Дополнительная информация

Для определения того, как информация может распространяться дальше без получения дополнительных разрешений часто используется "Протокол Светофора" (см. приложение C).

Дополнительная информация, характерная для обмена информацией между отраслями и организациями, отсутствует.

10.1 Криптографическая защита информации

10.1.1 Политика использования мер и средств криптографической защиты информации

Пункт 10.1.1 ИСО/МЭК 27002:2013 дополняется следующим:

Руководство по внедрению

Для реализации правил совместного доступа к информации могут быть использованы также и криптографические методы, например, для управления правами на информацию.

10.1.2 Управление ключами

Дополнительная информация, характерная для обмена информацией между отраслями и организациями, отсутствует.

Дополнительная информация, характерная для обмена информацией между отраслями и организациями, отсутствует.

12.1 Эксплуатационные процедуры и обязанности

Дополнительная информация, характерная для обмена информацией между отраслями и организациями, отсутствует.

12.2 Защита от вредоносных программ

12.2.1 Меры обеспечения информационной безопасности в отношении вредоносных программ

Пункт 12.2.1 ИСО/МЭК 27002:2013 дополняется следующим:

Руководство по внедрению

Информацию, полученную от других членов сообщества по обмену информацией, следует сканировать на наличие вредоносных программ, независимо от того, обеспечивает служба связи между членами сообщества сканирование сообщений или не обеспечивает.

12.3 Резервное копирование

Дополнительная информация, характерная для обмена информацией между отраслями и организациями, отсутствует.

12.4 Регистрация и мониторинг

12.4.1 Регистрация событий

Подпункт 12.4.1 ИСО/МЭК 27002:2013 дополняется следующим:

Руководство по внедрению

По требованию сообщества по обмену информацией участники должны регистрировать внутреннее распространение совместно с используемой информацией.

12.4.2 Защита информации регистрационных журналов

Дополнительная информация, характерная для обмена информацией между отраслями и организациями, отсутствует.

12.4.3 Регистрационные журналы действий администратора и оператора

Дополнительная информация, характерная для обмена информацией между отраслями и организациями, отсутствует.

12.4.4 Синхронизация часов

Дополнительная информация, характерная для обмена информацией между отраслями и организациями, отсутствует.

12.5 Контроль программного обеспечения, находящегося в эксплуатации

Дополнительная информация, характерная для обмена информацией между отраслями и организациями, отсутствует.

12.6 Менеджмент технических уязвимостей

Дополнительная информация, характерная для обмена информацией между отраслями и организациями, отсутствует.

12.7 Особенности аудита информационных систем

12.7.1 Меры обеспечения информационной безопасности в отношении аудита информационных систем

Дополнительная информация, характерная для обмена информацией между отраслями и организациями, отсутствует.

12.7.2 Права сообщества на аудит

Подраздел 12.7 ИСО/МЭК 27002:2013 дополняется следующим:

Меры обеспечения ИБ

Каждое сообщество по обмену информацией должно определить права участников и любых доверенных поставщиков услуг на аудит систем других участников.

Руководство по внедрению

Полномочия на аудит систем-участников могут быть ограничены доверенной третьей стороной, такой как TICE (орган доверенных коммуникаций) или WARP (пункт предупреждений, рекомендаций и отчетности).

13.1 Менеджмент информационной безопасности сетей

Дополнительная информация, характерная для обмена информацией между отраслями и организациями, отсутствует.

13.2 Передача информации

13.2.1 Политики и процедуры передачи информации

Дополнительная информация, характерная для обмена информацией между отраслями и организациями, отсутствует.

13.2.2 Соглашения о передаче информации

Пункт 13.2.2 ИСО/МЭК 27002:2013 дополняется следующим:

Руководство по внедрению

Все сообщества по обмену информацией должны определять соглашения о передаче информации и разрешать присоединяться к сообществу только тем потенциальным участникам, которые такие соглашения приняли и подписали.

13.2.3 Электронный обмен сообщениями

Пункт 13.2.3 ИСО/МЭК 27002:2013 дополняется следующим:

Руководство по внедрению

Все сообщества по обмену информацией должны определять правила защиты информации при передаче и разрешать присоединяться к сообществу только в том случае, если потенциальным участником такие правила приняты и применяются. Любая поддерживающая организация должна внедрять такие правила внутри компании.

Сообщества по обмену информацией должны рассмотреть возможность внедрения альтернативных механизмов обмена информацией, позволяющих направлять информацию отличными от обмена электронными сообщениями маршрутами. Кроме того, участники сообщества должны иметь возможность определять для конкретных сообщений свои маршруты следования.

13.2.4 Соглашения о конфиденциальности или неразглашении

Дополнительная информация, характерная для обмена информацией между отраслями и организациями, отсутствует.

Дополнительная информация, характерная для обмена информацией между отраслями и организациями, отсутствует.

15.1 Информационная безопасность во взаимоотношениях с поставщиками

15.1.1 Политика информационной безопасности во взаимоотношениях с поставщиками

Дополнительная информация, характерная для обмена информацией между отраслями и организациями, отсутствует.

15.1.2 Решение вопросов безопасности в рамках соглашений с поставщиками

Пункт 15.1.2 ИСО/МЭК 27002:2013 дополняется следующим:

Руководство по внедрению

Членам сообщества должны быть доступны сведения обо всех сторонних организациях, участвующих в процессе реализации услуг сообщества, в целях предотвращения возможности доступа к информации со стороны нежелательных участников.

Соглашения с поставщиками дополнительных услуг должны позволять регулярно проводить проверки безопасности и аудит этих услуг.

15.1.3 Цепочка поставок информационно-коммуникационных технологий

Дополнительная информация, характерная для обмена информацией между отраслями и организациями, отсутствует.

15.2 Управление предоставлением услуги поставщиком

Дополнительная информация, характерная для обмена информацией между отраслями и организациями, отсутствует.

16.1 Менеджмент инцидентов информационной безопасности и улучшений

16.1.1 Обязанности и процедуры

Дополнительная информация, характерная для обмена информацией между отраслями и организациями, отсутствует.

16.1.2 Сообщения о событиях информационной безопасности

Пункт 16.1.2 ИСО/МЭК 27002:2013 дополняется следующим:

Руководство по внедрению

Участники сообщества по обмену информацией должны рассмотреть вопрос о том, следует ли сообщать об обнаруженных событиях другим членам сообщества. Сообщество должно согласовать и опубликовать руководство по типам инцидентов, которые будут интересны другим участникам. Необходимо решить о каких событиях, потенциально представляющих интерес для других участников, информировать всех других.

Существует тенденция к сокрытию информации об инцидентах для того, чтобы защитить репутацию отправителя. Но передача информации об инцидентах другим участникам будет способствовать будущему сотрудничеству и координации в области предотвращения инцидентов, быстрой реакции на инциденты и повысит общую безопасность в сообществе. О событиях и инцидентах можно сообщать, не раскрывая детали их последствий.

Кроме того, участники должны отслеживать все зарегистрированные события и выяснять, окажут ли они влияние на их собственные операции. Например, обычное объявление о запланированной операции технического обслуживания участника, предоставляющего общую услугу, может потребовать от других участников проверки надежности альтернативных поставщиков до начала процедуры технического обслуживания.

16.1.3 Сообщения о недостатках информационной безопасности

Дополнительная информация, характерная для обмена информацией между отраслями и организациями, отсутствует.

16.1.4 Оценка и принятие решений в отношении событий информационной безопасности

Дополнительная информация, характерная для обмена информацией между отраслями и организациями, отсутствует.

16.1.5 Реагирование на инциденты информационной безопасности

Дополнительная информация, характерная для обмена информацией между отраслями и организациями, отсутствует.

16.1.6 Анализ инцидентов информационной безопасности

Пункт 16.1.6 ИСО/МЭК 27002:2013 дополняется следующим:

Руководство по внедрению

Следует проводить расследования на основе информации, распространяемой сообществом по обмену информацией, чтобы снизить риски аналогичных инцидентов и лучше понять риски, с которыми сталкивается сообщество и любые связанные с ним значимые информационные инфраструктуры. Такие расследования могут проводиться участниками сообщества или вспомогательным органом, если таковой существует.

После зарегистрированных инцидентов члены сообщества по обмену информацией должны проводить необходимые проверки, чтобы инициировать обновление планов реагирования на инциденты безопасности, связанных процедур и профиля бизнес-рисков, даже если рассматриваемый инцидент не затронул участника. Каждый участник должен произвести оценку инцидента и ответных действий на него, а также выявить возможные улучшения в собственных процессах и принять соответствующие меры для постоянного улучшения собственных процессов реагирования.

16.1.7 Сбор доказательств

Дополнительная информация, характерная для обмена информацией между отраслями и организациями, отсутствует.

16.1.8 Система раннего оповещения

Пункт 16.1.8 ИСО/МЭК 27002:2013 дополняется следующим:

Меры обеспечения ИБ

Для эффективной передачи приоритетной информации сразу же после ее поступления в сообществе по обмену информацией должна быть развернута система раннего оповещения.

Руководство по внедрению

Приоритетная информация - это информация, которая может позволить другим членам сообщества избежать или минимизировать нежелательные события. Важно, чтобы такая информация передавалась в срочном порядке, даже если она не была полностью проанализирована или подтверждена.

17.1 Непрерывность информационной безопасности

17.1.1 Планирование непрерывности информационной безопасности

Пункт 17.1.1 ИСО/МЭК 27002:2013 дополняется следующим:

Руководство по внедрению

Планы обеспечения непрерывности бизнеса и аварийного восстановления, разработанные членами сообщества по обмену информацией, должны учитывать необходимость безопасного обмена информацией ограниченного доступа с другими участниками в рамках процесса восстановления.

17.1.2 Реализация непрерывности информационной безопасности

Дополнительная информация, характерная для обмена информацией между отраслями и организациями, отсутствует.

17.1.3 Проверка, анализ и оценивание непрерывности информационной безопасности

Дополнительная информация, характерная для обмена информацией между отраслями и организациями, отсутствует.

17.2 Резервирование оборудования

Дополнительная информация, характерная для обмена информацией между отраслями и организациями, отсутствует.

18.1 Соответствие правовым и договорным требованиям

18.1.1 Идентификация применимых законодательных и договорных требований

Пункт 18.1.1 ИСО/МЭК 27002:2013 дополняется следующим:

Руководство по внедрению

Сообщество по обмену информацией обязано должным образом учитывать все применимые соглашения, законы и правила, относящиеся к обмену информацией, такие как законы или правила по борьбе с ограничением конкуренции. Это может помешать некоторым организациям присоединиться к сообществу или наложить ограничения на их участие.

18.1.2 Права на интеллектуальную собственность

Дополнительная информация, характерная для обмена информацией между отраслями и организациями, отсутствует.

18.1.3 Защита записей

Дополнительная информация, характерная для обмена информацией между отраслями и организациями, отсутствует.

18.1.4 Конфиденциальность и защита персональных данных

Дополнительная информация, характерная для обмена информацией между отраслями и организациями, отсутствует.

18.1.5 Регулирование мер и средств криптографической защиты информации

Дополнительная информация, характерная для обмена информацией между отраслями и организациями, отсутствует.

18.1.6 Ответственность сообщества по обмену информацией

Подраздел 18.1 ИСО/МЭК 27002:2013 дополняется следующим:

Меры обеспечения ИБ

Вопросы ответственности и уведомления о нарушениях должны быть разъяснены, поняты и одобрены всеми членами сообщества по обмену информацией для разрешения ситуаций, в которых информация преднамеренно или непреднамеренно была раскрыта.

Руководство по внедрению

Уведомление о нарушении должно быть направлено отправителю и включать, как минимум, информацию обо всех несанкционированных раскрытиях с достаточной для идентификации детализацией раскрытой информации.

Там, где это возможно, уведомление следует также направлять источнику, даже если информация была обезличена и не содержит указаний на ее происхождение. Это может быть осуществлено посредником доверенной третьей стороны, такой как орган доверенных коммуникаций (TICE).

Последствия несанкционированного раскрытия могут напрямую затрагивать ответственные стороны и могут включать в себя лишение или ограничение доступа отдельных участников в течение некоторого периода времени, необходимого для восстановления доверия сообщества.

18.2 Проверки информационной безопасности

Дополнительная информация, характерная для обмена информацией между отраслями и организациями, отсутствует.

Приложение A

(справочное)

A.1 Введение

Информация ограниченного доступа при совместном ее использовании организациями - это важный актив, которым необходимо безопасно управлять. Для решения бизнес-задач и принятия более эффективных решений информация ограниченного доступа должна быть доставлена своевременно, особенно если это имеет решающее значение для организации.

Сообщества по обмену информацией могут представлять различные типы организаций и даже отдельных людей. Сообщества могут быть чрезвычайно разнообразны по своему составу или очень тесно связаны с той или иной формой предпринимательской деятельности, например, с определенной отраслью или рыночным сектором. Сообщества могут охватывать как государственные, так и частные сектора или могут объединять участников обоих типов. Основа для объединения в сообщество - это общее желание совместно использовать информацию ограниченного доступа определенного типа и использовать согласованные меры и процессы обеспечения ИБ, регулирующие использование этой информации.

Для безопасного обмена информацией ограниченного доступа в рамках сообщества по обмену информацией необходимо разрабатывать, внедрять и контролировать процессы, обеспечивающие своевременное обеспечение защиты потока информации. Эти процессы должны гарантировать распространение информации среди определенных лиц, обеспечивая при этом разумную уверенность в том, что эта информация не может быть использована в злонамеренных целях и не будет бесконтрольно распространяться таким образом, чтобы стать, по существу, публичной информацией.

Эффективность распространения информации ограниченного доступа будет определяться степенью доверия, которое участники поддерживают в отношениях, установленных сообществом по обмену информацией. В то же время механизмы обеспечения безопасности, связанные с коммуникациями, должны предотвращать распространение информации среди лиц или организаций, которые могут:

- использовать или накапливать данные для совершения вредоносных действий;

- публично распространять информацию без разрешения владельца информации;

- предоставлять информацию, которая не была в достаточной мере проверена и, следовательно, может вызывать нежелательные действия, последствиями которых могут стать потеря ресурсов, дезинформация и воздействие на организации.

Для эффективного обмена информацией в сообществе по обмену информацией организации-участники должны предоставить получателям информации возможность действовать в соответствии с полученной информацией и не должны способствовать злоупотреблению этой информацией, например, в коммерческих целях.

A.2 Проблемы

Отсутствие надлежащего менеджмента ИБ межотраслевых и межорганизационных сообществ по обмену информацией может повлиять на нормальные условия бизнеса и привести к сбоям во время инцидентов, поэтому настоятельно рекомендуется обеспечить менеджмент ИБ для решения перечисленных далее проблем:

- новые угрозы безопасности и уязвимости;

- рост зависимостей систем и сетей;

- договорная, правовая, нормативная и деловая эволюция и ограничения;

- создание адекватных коммуникационных моделей;

- координация атак и процессов реакции;

- текущее управление.

Безопасный и устойчивый обмен информацией между членами сообщества должен включать в себя следующие элементы:

- знание рисков и управление рисками;

- распространение и передача информации;

- мониторинг.

Хотя каждый из этих трех элементов ценен сам по себе, они тесно связаны и дополняют друг друга.

Трудно развивать доверие между членами сообщества по обмену информацией без личных отношений с другими участниками. Люди должны лично встречаться для того, чтобы наладить отношения и сформировать уверенность в надежности и осмотрительности друг друга. Трудно добиться доверительных отношений, используя только технологии удаленной связи. Также трудно создать механизмы, которые обеспечивают уверенность в достоверности источника информации, сохраняя при этом анонимность этого источника. Люди часто говорят более свободно, если они уверены, что их личность будет сохранена в тайне.

Сообщество по обмену информацией может быть эффективным даже в том случае, если не все участники делятся информацией в полном объеме со всеми остальными участниками. Механизмы распределения должны быть достаточно гибкими, чтобы распространение можно было ограничить либо конкретными членами сообщества, либо ограничить по темам.

Наконец, при обмене информацией между сообществами (например, при межотраслевом взаимодействии) органы контроля взаимодействия между сообществами сталкиваются с особыми трудностями. Источники информации не обязательно знают членов других сообществ и должны полагаться на интерфейсы для защиты анонимности и выполнения других условий распространения информации. Органам контроля взаимодействия может не хватать знаний для понимания того, когда не следует осуществлять передачу определенных сообщений сообщества. В международных коммуникациях эти проблемы стоят острее, чем в межотраслевых.

A.3 Потенциальные преимущества

Совместное использование информации ограниченного доступа неизбежно увеличивает потенциальный риск несанкционированного раскрытия. Для того, чтобы сообщество было эффективным, такими рисками нужно управлять и их нужно минимизировать, а видимые преимущества должны превышать принятые остаточные риски.

Потенциальные преимущества обмена информацией ограниченного доступа включают в себя:

- раннее предупреждение о любых значительных изменениях в ситуации с рисками, таких как новые угрозы, актуальные вероятности атак, недавно обнаруженные уязвимости и т.д.;

- повышение безопасности за счет обмена передовым опытом;

- доступ к полезной информации, недоступной в публичных источниках;

- экономия средств за счет устранения дублирования усилий;

- улучшение оценки рисков за счет более глубокого понимания угроз и уязвимостей;

- лучшая организация обслуживания и вмешательства на основе информации, касающейся аналогичных мероприятий в других организациях;

- лучшая готовность к инцидентам безопасности;

- сравнительный анализ мер обеспечения безопасности в аналогичных организациях;

- корпоративная социальная ответственность;

- соответствие требованиям законодательства или корпоративной политики.

Крайне важно, чтобы процессы мониторинга и анализа сообщества выявляли конкретные преимущества (и недостатки) от членства в сообществе.

A.4 Применимость

Информацией могут обмениваться между собой организации любых типов: большие или малые, государственные или частные, схожие или различные. Однако наибольшие выгоды могут получать организации, работающие в одной и той же отрасли или с одними корпоративными целями, которые разделяют специфические для сектора категории риска ИБ. В ИСО/МЭК 27006 [2] определены некоторые секторы.

Кроме того, больших преимуществ в обмене информацией между секторами можно добиться либо путем определения сообществ на основе таких характеристик, как географическое положение, либо путем обмена информацией с другими отраслевыми сообществами в иерархической структуре сообществ.

A.5 Определение и управление сообществом по обмену информацией

Сообщество по обмену информацией должно определить правила и условия, регулирующие его работу. Такие правила и условия должны включать:

- правила и условия, регулирующие членство в сообществе по обмену информацией и его внутреннюю организацию;

- цели сообщества по обмену информацией и предполагаемые преимущества для членов;

- процедуры вступления или выхода членов сообщества из сообщества по обмену информацией;

- правила и условия, регулирующие любые централизованные процессы или объекты сообщества, такие как TICE (орган доверенных коммуникаций) или WARP (пункт предупреждений, рекомендаций и отчетности);

- правила и условия, касающиеся обязательств членов сообщества, дисциплинарных процессов и критериев исключения;

- четкие правила того, как участники могут использовать и передавать общую информацию;

- другие юридические и финансовые обязательства и условия членства в сообществе.

Кроме того, правила и условия сообщества по обмену информацией должны также:

- обеспечивать передачу информации эффективным и безопасным способом, который гарантирует, что ее целевая аудитория должным образом своевременно эту информацию получает;

- определять и устанавливать приоритеты потенциальных и выбранных каналов связи с точки зрения приоритетного использования для передачи каждого определенного типа информации;

- определять обстоятельства, при которых информацию разрешено передавать членам сообщества;

- указать обязательные и необязательные атрибуты защиты и распространения данных информационного обмена в сообществе;

- определять четкие правила для интерпретации атрибутов защиты и распространения данных, касающихся распространения информации;

- требовать от участников предоставления отзывов об актуальности, своевременности и точности полученной информации;

- по возможности определять или адаптировать существующие стандарты обмена сообщениями для обмена информацией.

Правила обмена информацией должны определять частоту общения, все требования подтверждения получения и все критерии эскалации и установки приоритетов. Правила должны допускать разные уровни доверия между членами сообщества. В течение времени и в зависимости от ситуации уровень доверия может меняться.

Подходящие способы обмена информацией следует выбирать, оценивая их сильные и слабые стороны при доставке информации идентифицированных типов, поддерживаемых сообществом, на основе таких критериев, как целевая аудитория, атрибуты доставляемой информации, длина канала и его емкость, а также стоимость. Примерами возможных способов обмена информацией являются электронные сообщения, общедоступные сайты или сайты ограниченного доступа только для участников, телефонные переговоры или телефонные конференции, письма, доставляемые общедоступными почтовыми службами и личные встречи. Воздействие информационного обмена на свою целевую аудиторию, зависит от эффективности способа обмена информацией в достижении аудитории, доверия к нему со стороны участников и соответствия канала проблеме или предмету информации.

Не вся информация должна передаваться в режиме реального времени. Некоторая информация лучше всего может быть передана через установившиеся контакты обычным образом.

Информация может передаваться членам сообщества в срочном порядке - уведомления об обнаруженных инцидентах, соответствующих заранее заданным профилям, регулярно - представление отчетов или в ответ на запрос на получение информации от других участников. Возможными примерами атрибутов защиты и распространения данных являются требование скрыть происхождение информации, конфиденциальность информации или оценка достоверности информации, предоставленная отправителем. Примером набора правил для интерпретации атрибутов защиты и распространения данных является протокол светофора (TLP), приведенный в приложении C. Атрибуты могут различаться в зависимости от используемого способа обмена информацией. Например, обязательные атрибуты для традиционной почтовой рассылки могут отличаться от таковых для электронной почты.

Какие бы технические решения не были выбраны и реализованы, они должны соответствовать типам информации, которой обмениваются в сообществе, и соответствовать конкретным целям сообщества. Непосредственный личный контакт укрепляет доверие и может быть необходим для развития сообщества путем приглашения новых участников. Кроме того, наличие доверенной платформы или другой инфраструктуры совместного использования может само по себе стимулировать членство.

A.6 Соглашения об обмене информацией

Сообщество по обмену информацией должно определить в соглашении об обмене информацией механизмы и процессы, регулирующие обмен информацией в сообществе. Информацией можно обмениваться через письма, устно на очных встречах, а также в электронном виде. Обмен информацией можно осуществлять формально, используя предопределенные форматы и протоколы, или неформально, неструктурированным способом. Информацией можно обмениваться как регулярно, так и не регулярно. Информация может передаваться посредством одноранговой и иерархической связи или через централизованный вспомогательный объект, такой как TICE или WARP.

Соглашение об обмене информацией может разрешать передачу информации только отдельным участникам сообщества по обмену информацией и может разрешать только анонимный обмен. Кроме того, даже при наличии централизованных средств передачи, непосредственная прямая передача информации между участниками тоже возможна.

Для обеспечения общего понимания членами сообщества передаваемой информации и для обеспечения разработки и применения соответствующих уровню чувствительности информации мер обеспечения безопасности в соглашении об обмене информацией должны быть указаны типы информации, которой члены сообщества могут обмениваться между собой.

Примеры возможных типов информации:

- "объявления", соответствующие информативным объясняемым событиям;

- "предупреждения и сигналы тревоги", соответствующие необъясненным физическим или связанным с IT событиям, атакам "отказ в обслуживании", сканированию или спуфингу;

- "обработка инцидента", который соответствует анализу, поддержке и координации реагирования на фактические инциденты;

- "запрос информации", который соответствует запросу информации от одного участника сообщества ко всем или некоторым другим участникам сообщества;

- "прогнозы качества обслуживания", предоставляющие информацию о прогнозируемой эффективности и надежности различных каналов передачи сообщества.

Если не используется надлежащий метод фильтрации данных, то избыточный обмен информацией может быть так же плох, как и слишком малый. Если основным достоинством совместного использования информации является то, что он позволяет организовать общие действия - создать тренд, то должна быть возможность различать то, что надо делать срочно, и то, что надо просто принять во внимание.

A.7 Факторы достижения успеха

Эффективные сообщества будут иметь подлинно общие интересы, несмотря на то, что участники могут быть заинтересованы не во всех вопросах. Например, операторы фиксированной связи не интересуются проблемами беспроводной связи, но так же, как и операторы сотовой связи, заинтересованы в выявлении ложных вызовов.

Использование уполномоченных представителей сообществ могут повысить внутреннюю эффективность сообщества.

Эффективные сообщества могут тем или иным способом ограничивать членство, например, для обеспечения справедливого представительства при принятии решений.

A.8 Область применения системы менеджмента информационной безопасности для сообщества по обмену информацией

Область применения СМИБ для сообщества по обмену информацией должна включать:

- все процессы, используемые для обмена информацией между членами сообщества, включая посредников;

- хранение в установленном порядке информации, относящейся к информационному обмену;

- процессы, осуществляемые соответствующими членами сообщества для отправки и получения общей информации;

- процессы, осуществляемые членами сообщества для уничтожения общей информации.

Область применения не должна включать процессы управления ИБ, осуществляемыми в СМИБ членами сообщества для управления их собственной ИБ, а также возможно охватываемые и другими системами менеджмента ИБ, кроме ограничений, установленных для совместно используемой информации и для интерфейсов к системе по обмену такой информацией. Системой менеджмента информационной безопасности может управлять централизованно объект поддержки, такой как TICE или WARP, или же ей могут совместно управлять члены сообщества.

Приложение B

(справочное)

B.1 Подтверждение доверия

Степень доверия получателя к полученному заявлению во многом определяется степенью доверия к источнику сообщения и доверием к сообщению самого источника.

Возможно, это лучше всего отражено в модели "5 на 5", используемой в правоохранительных и разведывательных сообществах:

- {A - E} степень доверия к источнику по убыванию;

- {1 - 5} степень доверия источника к информации по убыванию.

Таким образом, предполагается, что информация со степенью "A-1" будет полностью достоверной, тогда как информация "E-5", как правило, будет исключена.

Но, конечно, в реальном мире очень мало информации степени "A-1". Возможно, наиболее известным примером, когда предполагается, что как источник, так и информация полностью заслуживают доверия, но для которых следует ожидать случайных ошибок, является использование спутниковых навигационных систем на основе глобальной системы определения местоположения (GPS). Системные ошибки карт или планирования маршрута порой вводят в заблуждение, что приводит к неправильному направлению движения больших транспортных средств по узким дорогам, что часто служит предметом критики в прессе.

Еще одна проблема, связанная с подтверждением доверия - это риск ложного подтверждения. Существует естественная тенденция или основополагающее предположение о том, что неоднократное поступление одной и той же информации из разных источников подтверждает ее достоверность.

Это, в некоторой степени, конечно, верно, но такое доверие нельзя воспринимать слишком буквально. Математическая модель такого доверия не должна назначать один и тот же вес отдельным экземплярам.

B.2 Технологическая поддержка

B.2.1 Введение

В последнее время был разработан целый ряд технологий для поддержки доверия к информации, предоставляемой в электронном виде неизвестными или незнакомыми субъектами. Такие технологии тесно связаны с понятием "Web 2.0" [3]. Web 2.0 - это не набор технологий, а скорее философия/концепция, относящаяся к социальным сетям и включающая такие идеи, как использование Интернета в качестве платформы, использование коллективного интеллекта, совместное создание контента пользователями, социально направленное использование Интернета и т.д. Два аспекта Web 2.0 имеют особое значение для настоящего стандарта:

- псевдо-анонимность;

- системы репутации, также названные механизмами репутации.

B.2.2 Анонимность и псевдоанонимность

Источники и получатели информации могут стремиться к сохранению анонимности в силу разнообразных причин. Реально достижимый уровень анонимности зависит от понимания общих условий обмена сообщениями, не всегда доступного всем участникам в больших децентрализованных системах. Во многих случаях условия обмена сообщениями могут изменяться с течением времени.

В общем случае понятие анонимности может быть сведено к понятию несвязанности, когда наличие связей между интересующими нас предметами невозможно выявить с помощью наблюдений, связи между ними выглядят точно так же, как они выглядели исходя из априорных знаний.

Анонимность отношений подразумевает определенную степень невозможности отследить, кто с кем общается. Таким образом, невозможно связать отправителя с получателем или получателями.

Невидимость обеспечивает невозможность проследить отправление и получение.

Невидимость отношений означает, что невозможно увидеть связь между отправителем и получателем.

Использование псевдонима подразумевает замену имени человека и других идентифицирующих характеристик ярлыком, чтобы предотвратить идентификацию субъекта или, по крайней мере, существенно затруднить такую идентификацию. Использование псевдонима является состоянием использования псевдонима в качестве идентификационной метки.

Что касается степени связности, возможны различные типы псевдонимов:

a) Псевдоним лица: псевдоним лица является заменой имени владельца, которое считается представлением его личности. Он может быть использован во всех контекстах. Примерами такого псевдонима являются номер удостоверения личности, номер социального страхования, ДНК, псевдоним актера или номер мобильного телефона.

b) Псевдоним роли: использование псевдонимов роли ограничено конкретными ролями, например, псевдонимом клиента или учетной записью в Интернете, используемой для многих экземпляров одной и той же роли "пользователь Интернета". Один и тот же псевдоним роли можно использовать с разными партнерами по общению.

c) Псевдоним отношений: для каждого партнера по общению используется свой псевдоним. Это означает, что разные партнеры по коммуникации не могут сказать, что они общаются с одним и тем же пользователем.

d) Псевдоним ролевых отношений: для каждой роли и для каждого коммуникационного партнера используется другой псевдоним ролевых отношений. Это означает, что партнер по связи не обязательно знает, принадлежат ли два псевдонима, используемых в разных ролях, одному и тому же владельцу. С другой стороны, два разных партнера по общению, которые взаимодействуют с пользователем в одной и той же роли, по одному лишь псевдониму не могут определить, является ли он одним и тем же пользователем.

Пример - Предположим, что источник информации регулярно использует имя "Wool" при передаче информации ограниченного доступа Бернштейну и "Touched" при передаче той же информации Вудворду. Затем Бернштейн получает информацию о новом предмете от "Deep Throat", а Вудворд от "Watergate". Бернштейн и Вудворд не знают, являются ли "Deep Throat" и "Watergate" одним и тем же человеком, а также не знают, является ли "Deep Throat" тем же человеком, что и "Wool" или "Touched", или и тем, и другим.

e) Псевдоним транзакции: для каждой транзакции используется псевдоним транзакции, который не связан ни с какими другими псевдонимами транзакции и, по меньшей мере, изначально не связан с псевдонимами любой другой транзакции, например, случайно сгенерированные номера транзакций для онлайн-банкинга. Таким образом, псевдонимы транзакций могут использоваться для обеспечения максимально возможной анонимности.

В общем, анонимность псевдонимов ролей и псевдонимов отношений сильнее, чем анонимность псевдонимов человека. Сила анонимности возрастает с применением псевдонимов ролевых отношений, использование которых ограничено одной и той же ролью и одинаковыми отношениями.

Чем меньше персональных данных владельца можно связать с псевдонимом, тем сильнее анонимность.

B.2.3 Механизмы репутации

Концепция механизма репутации лежит в основе многих социальных сетей и социальных сетей в Интернете. Механизмы репутации используются для фильтрации релевантной информации, и они становятся более актуальными с резким возрастанием количества и разнообразия информации.

Механизм репутации может быть определен как формализованный набор политик и процедур, используемых для вычисления рейтинга репутации человека на основе его прошлой деятельности. В онлайн-мире механизм репутации связан с идеей цифрового следа. Цифровые следы - это свидетельства деятельности в цифровой среде.

Кредитные отчеты и другие механизмы всегда предоставляли средства для количественной оценки репутации, но интересно сравнить веб-механизмы репутации (например, рейтинги интернет-аукционов) с традиционными кредитными отчетами. Осуществляя операции в Интернете (покупаем, продаем, одалживаем, погашаем), мы создаем цифровые данные. Эти данные собираются другими (например, агентствами кредитного рейтинга) и, хотя они принадлежат нам, агентство кредитного рейтинга "владеет" ими (и действительно, мы могли бы взимать плату за доступ к ним!).

Существуют более совершенные формы механизмов репутации, такие как механизм репутации eBay. Механизм eBay отличается от кредитного рейтинга тем, что он прозрачен. Каждый отзыв (в том числе и отрицательный отзыв) направляется тому, в отношении кого он сделан, что дает возможность для апелляции.

Механизм репутации может быть использован для повышения доверия за счет включения идей из более широких источников сообщества с помощью таких задач, как проверка новых источников информации, проверка источников контента, оповещения в реальном времени и таких, как поиск в Твиттере, оповещения Google, укрепление доверия из неизвестных источников, дополнение поиска внешними источниками, привнесение новых/внешних идей в доверенный домен совместного использования, прогнозирование возможностей и угроз из внешних источников и т.д. Однако многие современные технологии Web 2.0 (например, wikis) имеют ограничения для создания доверия, поскольку у них нет собственной надежной модели доверия.

B.3 Оценка достоверности информации

Концепции, лежащие в основе доверия, по своей сути носят субъективный, а не объективный характер, и как таковые не всегда поддаются механистическому представлению. Тем не менее, к этой проблеме может быть применен подход Парето [4]: решение, при котором большая часть желаемого результата может быть достигнута с относительно небольшим количеством усилий, хотя любая попытка усовершенствовать модель потребует непропорционально большего количества усилий.

Возможные компоненты такого подхода:

a) Создатели информации должны присвоить степень доверия к информации, которую они публикуют. Полезность этого подхода была подтверждена Центром по защите национальной инфраструктуры Соединенного Королевства, где он используется для автоматического профилирования и распространения предупреждающей информации среди различных сообществ по обмену информацией.

b) Вся информация должна быть четко идентифицирована с ее источником, в идеале с использованием структурированного формата данных.

c) Несмотря на концепцию идентификации источника, должна также поддерживаться анонимная отчетность, поскольку опыт в мире безопасности показывает, что обеспечение анонимности значительно увеличивает обмен информацией.

d) Для инкапсуляции содержания любой передаваемой информации используется концепция граничного объекта. Граничные объекты - это структурированные совокупности информации, которые имеют определенную степень взаимного признания в интересующем сообществе и, как таковые, обеспечивают связь через языковые и доменные границы. Успех таких инициатив, как нотация Mitre Common Vulnerability Enumeration (CVE), частично объясняется их фактическим принятием в качестве таких граничных объектов.

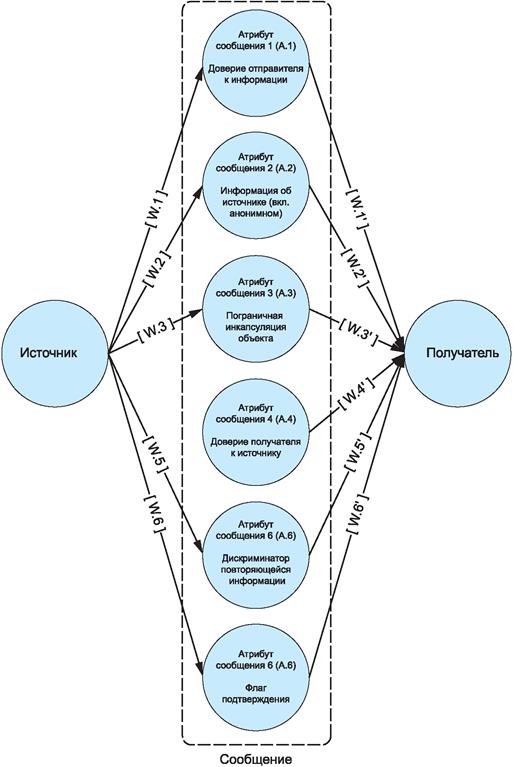

W.n - оценка достоверности информации в сообщении со стороны отправителя

W.n' - оценка достоверности информации в сообщении со стороны получателя

Рисунок B.1 - Оценка степени достоверности содержимого сообщения

e) Как отправитель, так и получатель доверенного информационного обмена должны оценить, поддерживается ли и сколько раз подтверждается информацией ранее полученный контент. Хотя для этой цели имеется автоматический анализ информации, все же следует признать, что автоматический анализ сообщений для таких целей в рамках современного уровня техники ненадежен. Чтобы свести к минимуму риски ложного подтверждения, к количеству предыдущих подтверждений нужно применить функцию кумулятивного распределения убывающей доходности, что, следовательно, будет означать, что взвешенное значение дополнительной информации уменьшается с увеличением счетчика.

f) Для защиты от распространения "легенд" в качестве полезной информации источник или получатель должны присвоить информации флаг независимого подтверждения. Это закрепляет дальнейшую степень критического скептицизма в отношении полученной информации.

g) Получатели информации должны присвоить источнику субъективную оценку, основываясь на принципах модели "5 на 5" (см. B.1).

Такие критерии, соответствующим образом взвешенные, могут позволить участникам сообщества по обмену информацией количественно оценить доверие, которое они могут и должны оказывать информации, которую они получают от других членов сообщества. Это представлено наглядно на рисунке B.1, приведенном выше.

Приложение C

(справочное)

В этом приложении описан протокол светофора, механизм, широко используемый в сообществах по обмену информацией для указания разрешенного распространения информации. Несмотря на то, что основная концепция хорошо понята, существует несколько различных вариантов использования. Это описание взято из руководства по сетевой безопасности при обмене информацией, опубликованного Европейским агентством сетевой и информационной безопасности (ENISA) [5]. Первоначально концепция была разработана британским Центром защиты национальной инфраструктуры (CPNI).

Протокол светофора (TLP) был создан с целью обеспечения широкого обмена информацией ограниченного доступа между организациями. Отправитель должен указать свое пожелание дальнейшего распространения или не распространения информации непосредственно получателем.

TLP основан на концепции маркировки информации отправителя одним из четырех цветов, определяющим, какое дальнейшее распространение, если таковое возможно, может быть осуществлено получателем. Если требуется более широкое распространение, то получатель должен получить разрешение отправителя.

Четыре цвета и их значения следующие:

- КРАСНЫЙ - только для определенных получателей. Например, в контексте собрания такая информация ограничена теми, кто присутствует на собрании. В большинстве случаев эта информация передается в устной форме или лично;

- ЖЕЛТЫЙ - ограниченное распространение. Получатель может делиться информацией, помеченной цветом "ЖЕЛТЫЙ", с другими в рамках своей организации, но только по принципу "тому, кому необходимо знать". Можно ожидать, что отправитель укажет предполагаемые пределы такого совместного использования;

- ЗЕЛЕНЫЙ - широкое распространение в рамках сообщества. Информация в этой категории может широко распространяться в рамках конкретного сообщества. Тем не менее, информация не может быть опубликована или размещена в Интернете, а также не может быть опубликована вне сообщества;

- БЕЛЫЙ - неограниченно. В соответствии со стандартными правилами авторского права, такая информация может распространяться свободно, без ограничений.

При раскрытии информация ограниченного доступа, предоставляемая отправителем, должна быть помечена в соответствии с TLP. Если не указано или не отмечено иное, то считается, что информация имеет ЖЕЛТЫЙ цвет. Кроме того, если во время раскрытия не указано иное, идентификация источника информации ограниченного доступа всегда будет КРАСНОЙ по умолчанию.

TLP также может быть адаптирован для использования в организации, например, когда только некоторым лицам предоставляется полный доступ ко всей совместно используемой информации. См. рисунок 2 в подразделе 4.6.

Приложение D

(справочное)

D.1 Введение

Существует множество различных форм организации сообщества по обмену информацией - от свободной ассоциации взаимодействующих партнеров до централизованно управляемого формального юридического лица, имеющего сложную структуру. Это приложение описывает две формы организации сообщества, применяемые на практике и поддерживающие эффективный менеджмент ИБ.

D.2 Орган доверенных коммуникаций

D.2.1 Введение

Орган доверенных коммуникаций (Trusted Information Communication Entity (TICE)) - это автономная организация, которая поддерживает обмен информацией между членами сообщества, выступая в качестве централизованного портала координации и коммуникации. Он становится ключевым элементом эффективной СМИБ при обмене информацией между отраслями и организациями. Деятельность TICE направлена на обеспечение эффективного и безопасного обмена информацией между членами сообщества и помогает им в эффективном мониторинге, анализе и управлении реакциями на инциденты и риски.

Орган доверенных коммуникаций (TICE) состоит из команды экспертов в предметной области, основными направлениями деятельности которых являются:

- обеспечение надлежащего обмена информацией между TICE и членами сообщества;

- анализ и реагирование на инциденты ИБ;

- обработка инцидентов и содействие членам сообщества в процессах устранения последствий нарушений;

- обеспечение информированности членов сообщества об ИБ;

- подготовка рекомендаций по уязвимостям в используемых компонентах;

- информирование представителей членов сообщества об эксплойтах и вирусах, использующих эти уязвимости, чтобы авторизованные участники могли бы эффективно применять исправления и обновления компонентов.

TICE может выступать в качестве доверенного посредника для анонимизации источников или получателей совместно используемой информации. Это позволяет участникам быть уверенными в том, что информация поступает из надежного источника, не раскрывая при этом свою личность и не доверяя другим членам, чья личность скрыта.

TICE может основываться или существовать на основе существующей организации, такой как Группа реагирования на инциденты ИБ (Information Security Incident Response Team (ISIRT)), которая уже обслуживает соответствующее сообщество. Тем не менее, ISIRT необходимо будет расширить для предоставления профилактических услуг TICE, а также оперативных услуг, обычно предоставляемых ISIRT.

D.2.2 Соображения по организации TICE

D.2.2.1 Эксперты предметной области

Структура должна опираться на государственную или отраслевую экспертизу, чтобы обеспечить участие людей с соответствующими навыками. Эксперты должны хорошо ориентироваться в предметной области межведомственных коммуникаций и соответствующей информационной инфраструктуры.

Эксперты должны обеспечивать проведение анализа, как минимум в следующих областях (но не ограничиваясь ими):

- управление бизнесом;

- безопасность и инфраструктура ИТ;

- операции;

- внутренние связи;

- вопросы права.

Эксперты могут работать неполный или полный рабочий день, могут располагаться централизованно, на своих рабочих местах или в комбинации.

D.2.2.2 Организационная структура

Типичный TICE как минимум должен включать в себя:

- Исполнительный совет (необходимо - ответственный за стратегическое управление TICE и отношения с членами сообщества);

- Оперативно-техническая группа (необходимо - ответственная за анализ деловых и технических рисков и определение применимости соответствующих исправлений или изменений);

- Оперативно-технические корреспонденты (необязательно - рекомендуется для улучшения понимания операционной среды TICE или ресурсов, задействованных на уровне агрегации компонентов (локальный сайт));

- Эксперты по правовым вопросам (необязательно, но рекомендуется для урегулирования правовых вопросов особенно на начальном этапе внедрения TICE);

- Эксперты в области коммуникации (необязательно, но рекомендуется для того, чтобы сосредоточиться на объяснении участникам сообщества на понятном им языке проблем, связанных с техническими вопросами). Эксперты по коммуникациям могут обеспечить обратную связь от членов сообщества к оперативной технической группе, выступая в качестве посредника между этими двумя группами.

D.2.2.3 Управление участниками сообщества

Для обеспечения адекватных доверительных отношений TICE должен оказывать поддержку для аутентификации, оценки, постоянного понимания и управления членами сообщества или их представителями.

D.2.2.4 Организационная модель

Выбор подходящей организационной модели TICE во многом зависит от существующих структур, характера членов сообщества и возможностей расширения TICE для выполнения заявленных услуг. Это также зависит от доступности экспертов по предмету, которые будут наняты на постоянную или временную работу.

Существует как минимум три возможных модели:

- Независимая модель: независимый TICE действует как независимая организация со своим собственным руководством и сотрудниками;

- Встроенная модель: встроенный TICE устанавливается внутри организации, используя ее ресурсы для предоставления услуг. Количество выделенных ресурсов может варьироваться для поддержки деятельности в обычных условиях и конкретных ситуациях;

- Добровольная модель: добровольный TICE состоит из экспертов, которые предоставляют советы и поддержку друг друга на добровольной основе. Это следует рассматривать как сообщество экспертов, сильно зависящее от мотивации участников.

D.2.3 Базовые и дополнительные сервисы TICE

Выбор услуг, предоставляемых TICE участникам сообщества, является критически важным этапом и должен основываться на следующих факторах:

- Масштабы и риски, связанные с предлагаемыми коммуникациями между участниками сообщества по обмену информацией;

- Область применения TICE, организация и характер сообщества по обмену информацией.